Die Integration generativer KI-Modelle, die große Sprachmodelle, Deep-Learning-Frameworks und ausgeklügelte neuronale Architekturen umfassen, hat zu einer zweischneidigen Transformation der Cybersicherheit geführt. Diese Technologien ermöglichen eine beispiellose Automatisierung der Inhaltserstellung, Entscheidungsfindung und Mustererkennung, wodurch sowohl die offensiven als auch die defensiven Fähigkeiten in der gesamten Bedrohungslandschaft grundlegend verändert werden.

Unternehmen auf der ganzen Welt sehen sich heute mit einer Sicherheitsumgebung konfrontiert, in der sich herkömmliche perimetergestützte Abwehrmaßnahmen zunehmend als unzureichend gegen KI-gestützte Angriffe erweisen, die sich mit Maschinengeschwindigkeit anpassen, weiterentwickeln und skalieren können. Gleichzeitig bieten dieselben KI-Technologien den Verteidigern revolutionäre Funktionen bei der Erkennung von Bedrohungen, der Reaktion auf Vorfälle und der Risikominderung, die zuvor unvorstellbar waren.

Sind Sie bereit zu erfahren, wie KI Ihre Cybersicherheitsstrategie stärken kann? Arbeiten Sie mit Codebridge zusammen um sichere, KI-gestützte Systeme zu bauen

Die Raffinesse moderner KI-gestützter Bedrohungen erfordert ein umfassendes Verständnis sowohl der technischen Sicherheitslücken als auch der strategischen Implikationen. Von Deepfake-gestützten Social-Engineering-Kampagnen bis hin zu gegnerischen Angriffen auf maschinelles Lernen, die die KI-Systeme von Unternehmen vergiften können — Bedrohungsakteure nutzen generative KI, um Angriffsvektoren zu entwickeln, die herkömmliche Sicherheitskontrollen umgehen und menschliche psychologische Schwachstellen mit beispielloser Präzision ausnutzen.

Wie verändern KI-Angriffe die Cybersicherheit?

Die durchschnittlichen Kosten von Datenverstößen weltweit beliefen sich im vergangenen Jahr auf 4,88 Millionen $, was einem Anstieg von 10% gegenüber dem Vorjahr und einem Rekordhoch in der Geschichte dieser Umfragen entspricht. (IBM), der einen der am schnellsten wachsenden Bedrohungsvektoren in der Geschichte der Cybersicherheit darstellt. Dieses exponentielle Wachstum spiegelt nicht nur einen Anstieg des Volumens wider, sondern auch eine grundlegende Veränderung der Raffinesse und Effektivität von Angriffen.

Moderne Phishing-Kampagnen sind ein Beispiel für diesen Wandel. Heute 60% der Empfänger werden Opfer von KI-generierten Phishing-E-Mails, was den Raten für nicht KI-generierte E-Mails entspricht. (Harvard Business Review). Diese E-Mails verwenden fortschrittliche Technologien zur Verarbeitung natürlicher Sprache, um personalisierte, kontextuell relevante Köder zu erstellen, die herkömmliche E-Mail-Sicherheitsfilter erfolgreich umgehen.

Finanzielle Auswirkungen und geografische Verteilung

Die finanziellen Auswirkungen der KI-gestützten Cyberkriminalität sind atemberaubend. Allein in Südostasien wurden KI-gestützte kriminelle Operationen zwischen 18-37 Milliarden US-Dollar im Jahr 2023 (Fortune Asien und UNODC-Bericht), das ein ausgereiftes kriminelles Ökosystem darstellt, das KI für alles nutzt, von der synthetischen Identitätsfindung bis hin zu automatisierten Geldwäscheoperationen.

Diese kriminellen Unternehmen verfügen über ausgeklügelte Betriebsstrukturen und setzen KI zur Erstellung von Opferprofilen, zur Kampagnenoptimierung und sogar zur automatisierten Verhandlung bei Ransomware-Angriffen ein. Das Ausmaß und die Raffinesse dieser Operationen deuten darauf hin, dass sich KI-gestützte Cyberkriminalität über opportunistische Angriffe hinaus zu einer systematischen, industrialisierten Bedrohungslandschaft entwickelt hat.

Gegnerische KI und Modellmanipulation

Die vielleicht besorgniserregendste Entwicklung ist das Aufkommen gegnerischer KI-Angriffe, die speziell auf maschinelle Lernsysteme von Unternehmen abzielen. 47% der Organisationen zitieren gegnerische KI als eines der wichtigsten Sicherheitsprobleme, was das wachsende Bewusstsein für Bedrohungen wie Datenvergiftung, Modellinversionsangriffe und die Generierung gegnerischer Beispiele widerspiegelt.

Datenvergiftungsangriffe, bei denen Trainingsdatensätze manipuliert werden, um das Verhalten von KI-Modellen zu korrumpieren, können Reduzieren Sie die Klassifizierungsgenauigkeit bei Bilderkennungsaufgaben um bis zu 27% und bei Modellen zur Betrugserkennung um 22% (arXiv-Forschung). Diese Angriffe stellen eine grundlegende Bedrohung für die Integrität der KI-Systeme von Unternehmen dar und gefährden potenziell die Entscheidungsprozesse in wichtigen Geschäftsfunktionen.

Wie reagieren KI-Sicherheitsunternehmen auf neue Bedrohungen?

Der Markt für KI-Cybersicherheit verzeichnet ein beispielloses Wachstum, das voraussichtlich von 22,4 Milliarden US-Dollar im Jahr 2023 auf 60,6 Milliarden US-Dollar bis 2028 bei einer durchschnittlichen jährlichen Wachstumsrate von 21,9% (Märkte und Märkte).

Die Einführung von KI-gestützten Sicherheitslösungen in Unternehmen hat sich dramatisch beschleunigt. 82% der Organisationen in den USA haben KI bereits in ihre Cybersicherheitspolitik integriert (Arktischer Wolf), während 95% der Cybersicherheitsexperten glauben, dass KI-gestützte Lösungen ihre Abwehrkräfte stärken werden (Dunkle Spur).

.avif)

Lösungen und Funktionen führender Anbieter

Große Cybersicherheitsanbieter haben ausgeklügelte KI-gestützte Plattformen entwickelt, die sich mit verschiedenen Aspekten der Bedrohungslandschaft befassen:

Das Unternehmensimmunsystem von Darktrace verwendet unbeaufsichtigtes maschinelles Lernen, um Grundlinien für normales Verhalten zu modellieren und subtile Abweichungen zu identifizieren, die auf Kompromisse hindeuten könnten. Da die Plattform ohne vordefinierte Regeln arbeiten kann, ist sie besonders effektiv gegen neuartige KI-generierte Angriffe, die signaturbasierte Erkennungssysteme umgehen würden.

Die Falcon-Plattform von CrowdStrike integriert die Endpunkterkennung mit Cloud-nativen Bedrohungsinformationen und verwendet Algorithmen für maschinelles Lernen, um unbekannte Malware-Varianten in Echtzeit zu identifizieren und zu blockieren. Die prädiktiven Analysefunktionen der Plattform ermöglichen eine proaktive Bedrohungssuche, die Angriffsmuster antizipiert, bevor sie sich vollständig manifestieren.

Das KI-gestützte SIEM von Splunk Lösungen nutzen Reinforcement Learning, um die Prozesse zur Alarmtriage zu optimieren und so die durchschnittliche Zeit bis zur Behebung um bis zu 30% zu verkürzen und gleichzeitig die Falsch-Positiv-Raten drastisch zu senken. Diese Fähigkeit ist entscheidend für die Bewältigung der überwältigenden Menge an Sicherheitswarnungen, die in modernen Unternehmensumgebungen generiert werden.

Wie verändert maschinelles Lernen die technische Umsetzung in der Cybersicherheit?

Die Entwicklung hin zu KI-Architekturen mit mehreren Agenten stellt eine grundlegende Veränderung im Design von Cybersicherheitssystemen dar. Gartner prognostiziert, dass bis 2028 Es wird erwartet, dass KI-Systeme mit mehreren Agenten 70% der Workflows zur Bedrohungserkennung unterstützen, heute waren es nur 5%. Diese Systeme nutzen kollaborative Intelligenz, bei der sich spezialisierte KI-Agenten auf bestimmte Sicherheitsbereiche konzentrieren und gleichzeitig Informationen austauschen und die Reaktionen koordinieren.

Architekturen mit mehreren Agenten bieten mehrere Vorteile gegenüber herkömmlichen Systemen mit einem Agenten. Sie reduzieren die Alarmmüdigkeit durch intelligente Korrelation und Priorisierung, ermöglichen eine schnellere Reaktion auf Vorfälle durch automatisierte Workflows und bieten spezialisiertes Fachwissen für verschiedene Bedrohungsarten. Die sichere Implementierung dieser Systeme erfordert jedoch eine sorgfältige Beachtung der Kommunikationsprotokolle, Zugriffskontrollen und Überprüfungsmechanismen zwischen den Agenten.

Echtzeitanalyse und Verhaltenserkennung

Moderne KI-gestützte Sicherheitsplattformen verarbeiten Millionen von Sicherheitsereignissen pro Sekunde und verwenden Algorithmen für maschinelles Lernen, um Muster zu identifizieren, die von menschlichen Analysten nicht erkannt werden könnten. Diese Systeme verwenden Verhaltensanalysen, die grundlegende normale Aktivitäten von Benutzern, Geräten und Anwendungen ermitteln und dann Abweichungen kennzeichnen, die auf eine Gefährdung oder böswillige Aktivitäten hindeuten könnten.

Die Effektivität dieser Systeme hängt von einer ausgeklügelten Feature-Konstruktion und Modellauswahl ab. Ensemble-Methoden, die mehrere Modelle des maschinellen Lernens kombinieren, bieten eine erhöhte Widerstandsfähigkeit gegen gegnerische Angriffe und verbessern gleichzeitig die allgemeine Erkennungsgenauigkeit. Diese Ansätze sind besonders wirksam gegen Zero-Day-Bedrohungen, bei denen die herkömmliche signaturgestützte Erkennung völlig versagt.

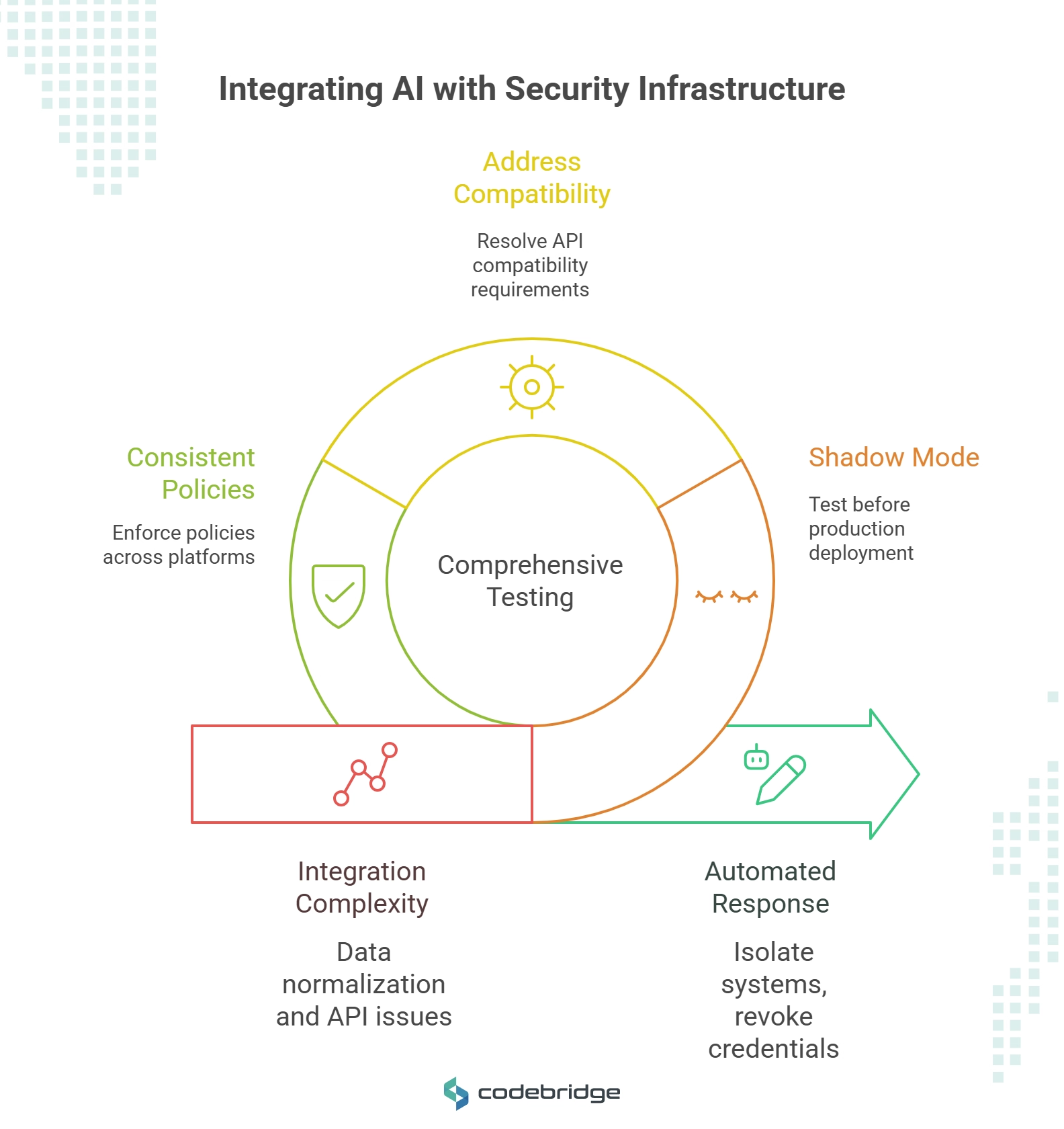

Integration mit vorhandener Sicherheitsinfrastruktur

Der erfolgreiche Einsatz KI-gestützter Sicherheitstools erfordert eine nahtlose Integration in bestehende SIEM-Systeme (Security Information and Event Management), SOAR-Plattformen (Security Orchestration, Automation, and Response) sowie Identity and Access Management (IAM) -Lösungen. Diese Integration ermöglicht automatisierte Reaktionsabläufe, mit denen kompromittierte Systeme isoliert, Zugangsdaten entzogen und Verfahren zur Reaktion auf Vorfälle eingeleitet werden können, ohne dass ein menschliches Eingreifen erforderlich ist.

Die Komplexität der Integration stellt jedoch erhebliche Herausforderungen dar. Unternehmen müssen sich mit Problemen bei der Datennormalisierung, API-Kompatibilitätsanforderungen und der Notwendigkeit einer konsistenten Durchsetzung von Richtlinien auf mehreren Sicherheitsplattformen auseinandersetzen. Bewährte Verfahren unterstreichen die Bedeutung umfassender Tests im Schattenmodus, bevor KI-Systeme in Produktionsumgebungen eingesetzt werden.

Was sollten Sie über Sicherheitstools für künstliche Intelligenz wissen?

KI-Sicherheitstools lassen sich im Allgemeinen in drei Hauptkategorien einteilen, die sich jeweils mit unterschiedlichen Aspekten der Bedrohungslandschaft befassen:

Erkennungs- und Analysetools nutzen Sie überwachtes und unbeaufsichtigtes maschinelles Lernen, um Bedrohungen aus mehreren Datenquellen zu identifizieren. Diese Tools analysieren den Netzwerkverkehr, das Verhalten von Endpunkten, Benutzeraktivitätsmuster und Anwendungsprotokolle, um Anzeichen für eine Gefährdung zu identifizieren. Fortschrittliche Systeme verwenden Deep-Learning-Architekturen, die subtile Muster in Daten identifizieren können, die bei herkömmlichen regelbasierten Systemen völlig übersehen würden.

Plattformen für automatische Reaktion und Orchestrierung Nutzen Sie KI, um Sicherheitsreaktionen über mehrere Systeme und Tools hinweg zu koordinieren. Diese Plattformen können Bedrohungen automatisch eindämmen, forensische Beweise sammeln und Abhilfemaßnahmen auf der Grundlage vordefinierter Playbooks einleiten, die durch maschinelles Lernen kontinuierlich weiterentwickelt werden. Die fortschrittlichsten Plattformen verwenden Entscheidungs-Engines, die Reaktionsstrategien auf der Grundlage der spezifischen Merkmale jedes Vorfalls anpassen können.

Proaktive Verteidigungs- und Testlösungen Generieren Sie synthetische Angriffsszenarien, um Abwehrsysteme zu testen und abzusichern. Diese Tools verwenden kontradiktorische KI-Techniken, um Sicherheitslücken in Sicherheitskontrollen zu entdecken, bevor Angreifer sie ausnutzen können. Red-Teaming-Plattformen verwenden KI, um ausgeklügelte mehrstufige Angriffe zu simulieren, bei denen das gesamte Sicherheitsökosystem und nicht einzelne Komponenten getestet werden.

Implementierungsmethodik und Best Practices

Eine erfolgreiche Implementierung der KI-Sicherheit folgt einem strukturierten Ansatz, der das Risiko minimiert und gleichzeitig die Effektivität maximiert:

Phase 1: Umfassende Bewertung beinhaltet eine detaillierte Analyse der vorhandenen Sicherheitsfunktionen, die Identifizierung von Datenqualitätsproblemen und die Bewertung der Infrastrukturanforderungen. Unternehmen müssen ihre Bereitschaft zur KI-Implementierung unter Berücksichtigung der Datenverwaltungsfunktionen, des technischen Fachwissens und der Integrationsanforderungen beurteilen.

Phase 2: Kontrollierter Piloteinsatz konzentriert sich auf die Implementierung von KI-Systemen im Schattenmodus, wo sie neben vorhandenen Sicherheitstools eingesetzt werden, ohne automatisierte Maßnahmen zu ergreifen. Dieser Ansatz ermöglicht es Unternehmen, die Modellleistung anhand realer Bedrohungen zu validieren und gleichzeitig das Vertrauen in KI-generierte Empfehlungen zu stärken.

Phase 3: Stufenweise Produktionsbereitstellung beinhaltet die sorgfältige Erweiterung der Autorität und des Anwendungsbereichs des KI-Systems. Anfängliche Implementierungen konzentrieren sich in der Regel auf Anwendungsfälle mit geringem Risiko und hoher menschlicher Aufsicht. Mit zunehmendem Vertrauen und Fachwissen werden sie schrittweise auf kritischere Anwendungen ausgedehnt.

Phase 4: Kontinuierliche Optimierung und Wartung betont die Bedeutung einer kontinuierlichen Modellumschulung, Leistungsüberwachung und Integration von Bedrohungsinformationen. KI-Systeme müssen kontinuierlich weiterentwickelt werden, um ihre Wirksamkeit gegen sich entwickelnde Bedrohungen aufrechtzuerhalten.

Bewertungsrahmen und Erfolgsmetriken

Die Bewertung der Effektivität von KI-Sicherheitstools erfordert umfassende Kennzahlen, die über herkömmliche Sicherheitsmaßnahmen hinausgehen. Zu den wichtigsten Leistungsindikatoren gehören die Erkennungsgenauigkeit und -genauigkeit, die Rate falsch positiver und falsch negativer Ergebnisse, die durchschnittliche Zeit bis zur Erkennung und Reaktion, die betrieblichen Auswirkungen auf die Sicherheitsteams und die Effektivität der Integration mit vorhandenen Tools.

Unternehmen sollten auch qualitative Faktoren wie die Zufriedenheit der Analysten, die Entscheidungssicherheit und die Fähigkeit, mit neuartigen Bedrohungsarten umzugehen, messen. Regelmäßige Red-Teaming-Übungen können die Effektivität des KI-Systems gegen ausgeklügelte Angriffsszenarien überprüfen, die in Produktionsumgebungen noch nicht aufgetreten sind.

Welche Beispiele für KI in der Cybersicherheit veranschaulichen echte Fallstudien?

Einsätze im Finanzsektor

Eine große europäische Bank implementierte Graphenanalysen, die auf maschinellem Lernen basieren, um Transaktionsflüsse abzubilden und Geldwäscheoperationen zu erkennen. Das System analysiert Millionen von Transaktionen in Echtzeit und identifiziert verdächtige Muster, die menschliche Analysten nicht erkennen könnten. Durch die Implementierung wurde die Ermittlungszeit um 60% reduziert und gleichzeitig die Erkennungsgenauigkeit komplexer Finanzkriminalität verbessert.

Der Ansatz der Bank beinhaltete die Erstellung dynamischer Risikobewertungen für Kunden auf der Grundlage von Transaktionsmustern, Beziehungsnetzwerken und externen Informationsquellen. Die Modelle des maschinellen Lernens passen sich kontinuierlich an neue Geldwäschetechniken an und sorgen so dafür, dass die Wirksamkeit gegen sich entwickelnde Finanzkriminalität gewahrt bleibt.

KI-Sicherheitsimplementierungen im Gesundheitswesen

Ein großer Gesundheitsdienstleister setzte KI-gestützte Korrelationsmodule ein, um elektronische Patientenakten vor unbefugtem Zugriff zu schützen. Das System überwacht Benutzerverhaltensmuster und Zugriffsanfragen und meldet sofort ungewöhnliche Aktivitäten, die auf interne Bedrohungen oder kompromittierte Zugangsdaten hinweisen könnten.

Die Implementierung korreliert EHR-Zugriffsprotokolle mit Netzwerktelemetrie, identifiziert kompromittierte Anmeldeinformationen in weniger als zwei Minuten und verhindert unbefugte Datenexfiltration. Dieser Ansatz erwies sich als besonders wirksam gegen ausgeklügelte Angriffe, die versuchen, sich in die normalen Arbeitsabläufe im Gesundheitswesen einzufügen.

Schutz kritischer Infrastrukturen

FTSE 100-Unternehmen haben neuronale Faltungsnetzwerke und Systeme zur Audiospektralanalyse eingesetzt, um Deepfake-Audioangriffe auf Führungskräfte zu identifizieren. Diese Systeme analysieren Sprachanrufe in Echtzeit und erkennen synthetische Sprachgenerierungsversuche, die herkömmliche Sprachauthentifizierungssysteme nicht erkennen können.

Durch den Einsatz wurden die erfolgreichen Betrugsversuche von CEOs um 85% reduziert, was die Wirksamkeit von KI-gestützten Abwehrmaßnahmen gegen KI-generierte Angriffe unter Beweis stellt. Das System verbessert kontinuierlich seine Erkennungsmöglichkeiten, indem es neue Techniken zur Deepfake-Generierung analysiert und seine Modelle entsprechend aktualisiert.

Quantifizierte Auswirkungen auf das Geschäft und Kapitalrendite

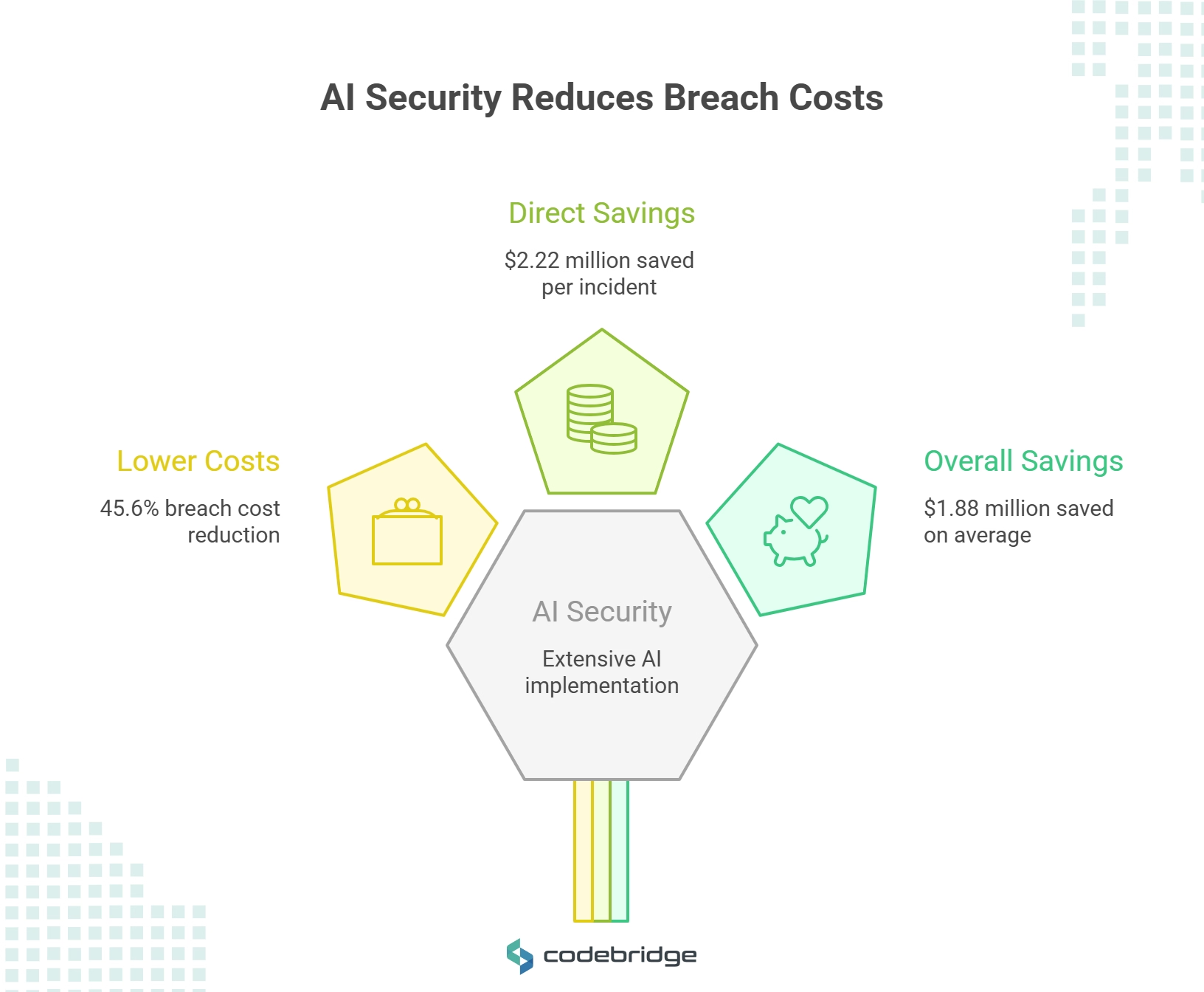

Unternehmen, die umfangreiche KI-Sicherheitsmaßnahmen implementieren, berichten von deutlich niedrigeren Kosten für Sicherheitsverletzungen als ihre Mitbewerber. Laut der umfassenden Analyse von IBM erleben Unternehmen, die KI in großem Umfang in Präventionsabläufen einsetzen 45.6% geringere Kosten für Sicherheitsverletzungen, spart durchschnittlich 2,22 Millionen $ pro Vorfall durch schnellere Erkennung und Eindämmung (IBM Bericht über die Kosten einer Datenschutzverletzung 2024).

Die finanziellen Vorteile gehen über direkte Kosteneinsparungen hinaus. Unternehmen, die umfassende KI und Automatisierung für alle Sicherheitsfunktionen einsetzen, sparen 1,88 Millionen $ verglichen mit denen, die keine KI verwenden, beliefen sich die Kosten für Sicherheitsverletzungen auf 3,84 Millionen $ gegenüber 5,72 Millionen $ (IBM-Sicherheitsanalyse). Diese Einsparungen spiegeln eine schnellere Reaktion auf Vorfälle, eine kürzere Untersuchungszeit und eine Minimierung von Betriebsunterbrechungen wider.

Welche Vorteile von KI in der Cybersicherheit beeinflussen den ROI und die Auswirkungen auf das Geschäft?

Die Implementierung von KI bietet erhebliche betriebliche Vorteile, die über die Kostenreduzierung hinausgehen. Organisationen berichten Reduzierung der manuellen Alarmtriage um 50%Dadurch können sich Sicherheitsanalysten auf hochwertige Ermittlungsarbeiten konzentrieren, anstatt sich auf die routinemäßige Bearbeitung von Warnmeldungen zu konzentrieren. Fortschrittliche Systeme erreichen Reduzierung der Fehlalarme um bis zu 70%, was die Teamproduktivität drastisch verbessert und die Alarmmüdigkeit reduziert.

Die Geschwindigkeitsvorteile sind ebenso überzeugend. Unternehmen, die umfassende KI einsetzen, identifizieren und bekämpfen Sicherheitslücken fast 100 Tage schneller als andere, was eine schnelle Reaktion ermöglicht, die verhindern kann, dass kleinere Vorfälle zu größeren Verstößen eskalieren.

Skalierbarkeits- und Leistungsvorteile

KI-gestützte Sicherheitssysteme weisen im Vergleich zu herkömmlichen Ansätzen eine überlegene Skalierbarkeit auf. Sie können riesige Datenmengen analysieren, ohne dass der Personalbedarf linear steigt, was sie besonders für große Unternehmen mit komplexen Sicherheitsumgebungen wertvoll macht. Diese Systeme halten ein konsistentes Leistungsniveau aufrecht, auch wenn das Datenvolumen und die Komplexität der Bedrohungen zunehmen.

Wie bietet die KI-Bedrohungserkennung erweiterte Funktionen und wo liegen ihre Grenzen?

Moderne KI-Bedrohungserkennungssysteme verwenden ausgeklügelte Algorithmen, darunter Deep-Learning-basierte Anomalie-Scoring, grafische neuronale Netzwerke für die Beziehungsanalyse und Ensemble-Methoden, die mehrere Erkennungsansätze kombinieren. Diese Systeme können bisher unbekannte Angriffsmuster identifizieren, indem sie subtile Abweichungen von etablierten Ausgangswerten analysieren.

Verhaltensanalysefunktionen ermöglichen die Erkennung von Insider-Bedrohungen und kompromittierten Konten, indem sie Benutzeraktivitätsmuster überwachen und Aktivitäten identifizieren, die von etablierten Normen abweichen. Diese Systeme sind besonders wirksam gegen fortgeschrittene persistente Bedrohungen, die versuchen, durch legitim erscheinende Aktivitäten eine langfristige Präsenz in den Zielnetzwerken aufrechtzuerhalten.

Zero-Day-Discovery ist eine wichtige Fähigkeit, da KI-Systeme neuartige Angriffstechniken identifizieren können, die zuvor nicht dokumentiert oder analysiert wurden. Diese Fähigkeit ist unverzichtbar für den Schutz vor staatlich geförderten Angriffen und fortgeschrittenen kriminellen Operationen, bei denen maßgeschneiderte Tools und Techniken entwickelt werden.

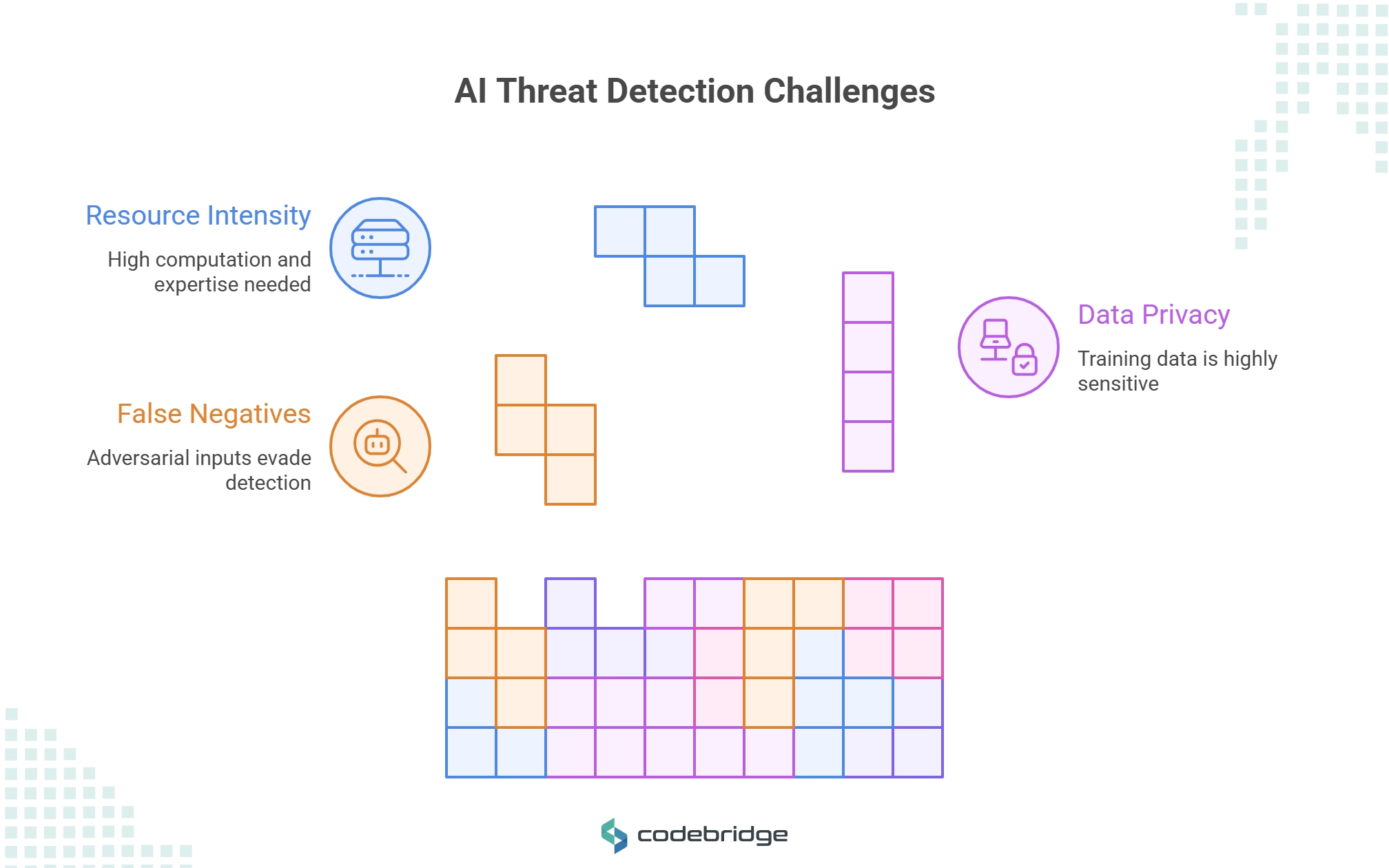

Systemeinschränkungen und Risikofaktoren

Trotz ihrer Fähigkeiten sind KI-Bedrohungserkennungssysteme mit erheblichen Einschränkungen konfrontiert, die Unternehmen verstehen und angehen müssen. Falsche Negative bleiben problematisch, wenn Modelle mit kontradiktorischen Eingaben konfrontiert werden, die speziell darauf ausgelegt sind, der Erkennung zu entgehen. Angreifer verwenden zunehmend KI, um Angriffe zu generieren, die bestimmte Sicherheitslücken in Erkennungsalgorithmen ausnutzen.

Bedenken hinsichtlich des Datenschutzes ergeben sich aus der Notwendigkeit, Modelle anhand sensibler Sicherheitsprotokolle und Benutzerverhaltensdaten zu trainieren. Unternehmen müssen die Effektivität der Erkennung mit den Datenschutzanforderungen abwägen, insbesondere in regulierten Branchen mit strengen Datenschutzauflagen.

Ressourcenintensität stellt ein erhebliches Hindernis für die Implementierung dar, da effektive KI-Systeme erhebliche Rechenressourcen wie GPU-Cluster, Hochgeschwindigkeitsnetzwerke und spezialisiertes Fachwissen erfordern. Diese Anforderungen können für kleinere Unternehmen oder Unternehmen mit begrenzten IT-Budgets unerschwinglich sein.

Leistungsoptimierung und Benchmarking

Eine strenge Leistungsmessung ist für die Aufrechterhaltung der Effektivität des KI-Systems unerlässlich. Zu den wichtigsten Leistungsindikatoren müssen Präzisions- und Abrufmetriken gehören, die die Erkennungsleistung genau widerspiegeln, Messungen der Verarbeitungslatenz, die Reaktionsfähigkeit in Echtzeit gewährleisten, und die Überwachung der Ressourcenauslastung, die die Wirtschaftlichkeit bestätigt.

Das Benchmarking sollte regelmäßige Tests anhand bekannter Angriffsmuster, neuartiger Bedrohungsszenarien und kontradiktorischer Beispiele umfassen, um die Widerstandsfähigkeit des Systems zu testen. Unternehmen sollten außerdem regelmäßig Red-Teaming-Übungen durchführen, um die Leistung des KI-Systems gegen ausgeklügelte mehrstufige Angriffe zu validieren.

Was müssen Unternehmen über Sicherheitsrisiken im Bereich künstlicher Intelligenz wissen?

Generative KI führt neue Risikokategorien ein, die herkömmliche Cybersicherheitsrahmen nicht angemessen berücksichtigen. Modelldiebstahl stellt ein erhebliches Problem dar, da Angreifer proprietäre KI-Modelle durch wiederholte API-Abfragen oder durch Extrahieren von Modellparametern aus Bereitstellungsumgebungen replizieren können. Diese Bedrohung ist besonders gravierend für Unternehmen, die viel in die Entwicklung maßgeschneiderter KI-Funktionen investiert haben.

Datenvergiftungsangriffe stellen ein weiteres kritisches Risiko dar, bei dem böswillige Akteure beschädigte Daten in Trainingsdatensätze einschleusen, um das Modellverhalten zu gefährden. Untersuchungen zeigen, dass diese Angriffe reduziert die Modellgenauigkeit in kritischen Anwendungen um bis zu 27% (arXiv), was potenziell Geschäftsprozesse untergräbt, die von KI-Entscheidungen abhängen.

Gegnerische Angriffsvektoren und Verteidigungsstrategien

Angriffe zur Eingabemanipulation nutzen Sie Sicherheitslücken im KI-System aus, indem Sie Eingaben erstellen, die speziell darauf ausgelegt sind, Fehlklassifizierungen oder unangemessene Reaktionen hervorzurufen. Diese Angriffe können in Sicherheitsanwendungen besonders gefährlich sein, wo gegnerische Eingaben dazu führen können, dass legitime Aktivitäten als Bedrohungen gekennzeichnet werden oder umgekehrt bösartige Aktivitäten unentdeckt passieren.

Die Verteidigung gegen gegnerische Angriffe erfordert mehrere sich ergänzende Strategien. Gegnerisches Training setzt Modelle während der Entwicklung manipulierten Eingaben aus und verbessert so ihre Widerstandsfähigkeit gegenüber eingabebasierten Angriffen. Desinfizierung und Validierung von Eingaben kann potenziell bösartige Eingaben erkennen und filtern, bevor sie KI-Modelle erreichen.

Ensemble-Methoden die Kombination mehrerer KI-Modelle kann für eine erhöhte Widerstandsfähigkeit sorgen, da Angriffe, die ein Modell erfolgreich zum Narren halten, gegen andere im Ensemble scheitern können. Kontinuierliche Überwachung und Erkennung von Anomalien kann ungewöhnliche Muster im Verhalten des KI-Systems erkennen, die auf anhaltende Angriffe hindeuten könnten.

Regierungsversagen und Schatten-KI-Risiken

Eines der größten Unternehmensrisiken geht von einem ungesteuerten KI-Einsatz aus. 97% der Unternehmen, die von Sicherheitsvorfällen im Zusammenhang mit KI betroffen waren, verfügten nicht über angemessene KI-Zugriffskontrollen, während 63% hatten keine Richtlinien zur Unternehmensführung zur Verwaltung von KI-Systemen (IBM Bericht über Datenschutzverletzungen 2025).

Schatten-KI — Die unbefugte Nutzung von KI-Tools durch Mitarbeiter erhöht sich um durchschnittlich 670.000$ für die Kosten von Verstößen, was die Risiken widerspiegelt, die mit nicht verwalteten KI-Implementierungen verbunden sind, denen es an angemessenen Sicherheitskontrollen und Überwachungsfunktionen mangelt.

Umfassender regulatorischer Compliance-Rahmen für KI-Sicherheit

Das regulatorische Umfeld für KI-Sicherheit entwickelt sich rasant, und mehrere Frameworks bieten Organisationen, die KI-Systeme implementieren, Leitlinien. Das NIST KI-Risikomanagement-Framework (AI RMF 1.0) bietet freiwillige Leitlinien für das Management von KI-Risiken über den gesamten Systemlebenszyklus hinweg, wobei Vertrauenswürdigkeit, Schutz, Belastbarkeit und Erklärbarkeit im Vordergrund stehen (NIST AI RMF).

Das Framework legt vier Kernfunktionen fest, die Unternehmen implementieren müssen: Regieren (Festlegung einer Kultur und Richtlinien für das Risikomanagement), Landkarte (Identifizierung von KI-Risiken in bestimmten Kontexten), Maßnahme (Bewertung und Verfolgung identifizierter Risiken) und Managen (Priorisierung und Minderung von Risiken durch angemessene Kontrollen).

ISO/IEC 27001 Die Anforderungen an Informationssicherheitsmanagementsysteme müssen an KI-spezifische Risiken angepasst werden, einschließlich der Grundsätze der Datenminimierung, Mechanismen der Nutzereinwilligung für die KI-Verarbeitung und spezieller Prüfverfahren für KI-Entscheidungssysteme.

Zero-Trust-Architektur für KI-Systeme

NIST-SP 800-207 definiert Prinzipien der Zero-Trust-Architektur, die für die Sicherheit von KI-Systemen besonders relevant sind (NIST Zero Trust). Die Kernprinzipien des Frameworks erfordern eine kontinuierliche Überprüfung aller Einheiten, einschließlich der KI-Systeme und ihrer Datenquellen, strenge Zugriffskontrollen auf der Grundlage einer dynamischen Risikobewertung und eine umfassende Überwachung aller Interaktionen mit KI-Systemen.

Die Zero-Trust-Implementierung für KI-Systeme umfasst mehrere kritische Komponenten: Politische Triebwerke die Zugriffsanfragen für KI-Systeme auf der Grundlage aktueller Bedrohungsinformationen und Verhaltensgrundlagen bewerten, Richtlinienadministratoren die KI-Systemberechtigungen und Zugriffskontrollen dynamisch verwalten und Punkte zur Durchsetzung von Richtlinien die den Zugriff des KI-Systems auf Daten und Rechenressourcen steuern.

Das Framework betont die Bedeutung von Zugriffskontrolle pro Sitzung für KI-Systeme, wobei sichergestellt wird, dass jede KI-Operation einzeln autorisiert wird, anstatt umfassende, dauerhafte Zugriffsrechte zu gewähren. Dieser Ansatz ist besonders wichtig für KI-Systeme, die sensible Daten verarbeiten oder wichtige Entscheidungen treffen.

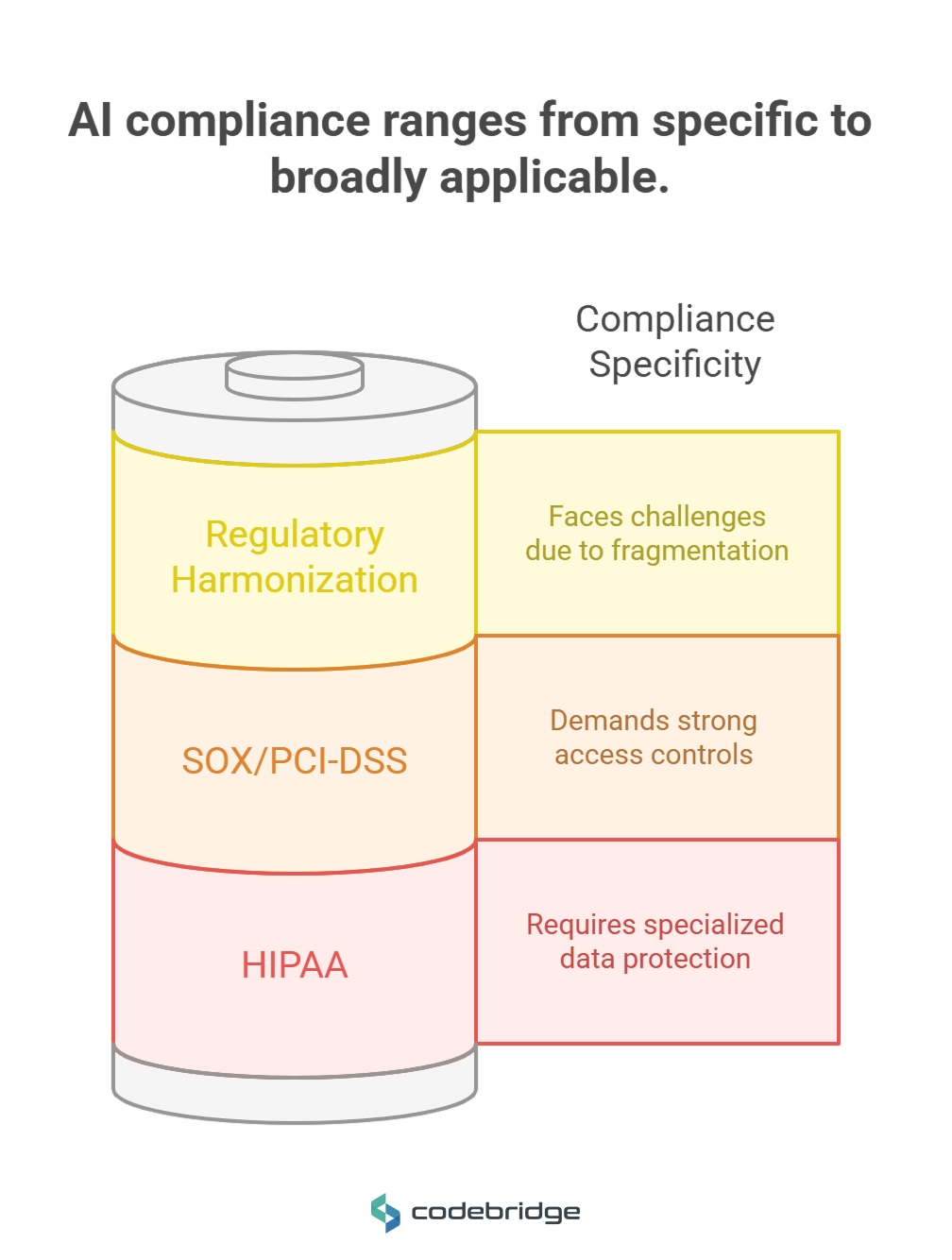

Branchenspezifische Compliance-Anforderungen

Einhaltung der Vorschriften im Gesundheitswesen (HIPAA) Für KI-Systeme sind spezielle Kontrollen erforderlich, darunter die Verschlüsselung von geschützten Gesundheitsinformationen (PHI) während der KI-Verarbeitung, Prüfprotokolle für den gesamten KI-Zugriff auf Patientendaten und Risikobewertungen, die sich speziell mit KI-bezogenen Datenschutzrisiken befassen. Organisationen im Gesundheitswesen müssen sicherstellen, dass KI-Systeme die Vertraulichkeit, Integrität und Verfügbarkeit von PHI wahren und gleichzeitig die Funktionen zur Unterstützung klinischer Entscheidungen bereitstellen, die die Behandlungsergebnisse verbessern.

Regulierung von Finanzdienstleistungen Unter Rahmenbedingungen wie SOX und PCI-DSS müssen KI-Systeme detaillierte Prüfprotokolle führen, strenge Zugriffskontrollen für die Verarbeitung von Finanzdaten implementieren und erklärbare Entscheidungen für die regulatorische Berichterstattung ermöglichen. Finanzinstitute müssen nachweisen, dass KI-Systeme keine Vorurteile oder Fehler verursachen, die zu diskriminierenden Kreditvergabepraktiken oder Ungenauigkeiten in der Finanzberichterstattung führen könnten.

Internationale regulatorische Harmonisierung bleibt herausfordernd, mit 76% der CISOs Berichterstattung über regulatorische Fragmentierung als Haupthindernis für die Implementierung einheitlicher KI-Sicherheitskontrollen im gesamten globalen Betrieb. Unternehmen müssen sich in den verschiedenen Ländern mit unterschiedlichen Anforderungen auseinandersetzen und gleichzeitig einheitliche Sicherheitsstandards einhalten.

Wie können Führungsteams KI-Sicherheitsbedenken effektiv angehen?

Führungsteams benötigen strukturierte Ansätze für KI-Sicherheitsentscheidungen, die Innovationsmöglichkeiten mit den Erfordernissen des Risikomanagements in Einklang bringen. 72% der Unternehmen berichten von erhöhten KI-Cyberrisiken, was die Überwachung und strategische Planung von Investitionen in KI-Sicherheit auf Vorstandsebene erfordert.

Effektive Methoden zur Risikobewertung müssen potenzielle KI-gestützte Bedrohungsszenarien und ihre finanziellen Auswirkungen quantifizieren, die aktuelle KI-Sicherheitslage anhand von Branchenmaßstäben bewerten, behördliche Compliance-Anforderungen und potenzielle Strafen bewerten und den Ressourcenbedarf für die Implementierung angemessener KI-Sicherheitskontrollen ermitteln.

Strategien zur Budgetzuweisung sollte sowohl die direkten Kosten (KI-Sicherheitstools, Infrastruktur, Personal) als auch die indirekten Kosten (Schulung, Prozessänderungen, Einhaltung gesetzlicher Vorschriften) berücksichtigen. Unternehmen verwenden in der Regel 10 bis 15% ihres gesamten Cybersicherheitsbudgets für KI-spezifische Sicherheitsmaßnahmen, obwohl dieser Prozentsatz mit der beschleunigten Einführung von KI steigt.

Führungsstruktur und organisatorische Ausrichtung

Erfolgreiche KI-Sicherheitsprogramme erfordern klare Verwaltungsstrukturen, die technische und geschäftliche Funktionen umfassen. Ethik- und Sicherheitsausschüsse für KI sollten Vertreter aus den Bereichen IT-Sicherheit, Recht und Compliance, Geschäftsbereiche, die KI einsetzen, und Führungskräfte umfassen. Diese Ausschüsse müssen Richtlinien für die Entwicklung, den Einsatz und die kontinuierliche Überwachung von KI-Systemen festlegen und gleichzeitig sicherstellen, dass sie mit den allgemeinen Geschäftszielen in Einklang stehen.

Funktionsübergreifende Koordination ist unerlässlich, um KI-Sicherheitsrisiken zu begegnen, die traditionelle Unternehmensgrenzen überschreiten. Sicherheitsteams müssen eng mit Datenwissenschaftsgruppen, Softwareentwicklungsteams und Geschäftsbereichen zusammenarbeiten, um sicherzustellen, dass Sicherheitsaspekte während des gesamten KI-Lebenszyklus berücksichtigt werden.

Kommunikation und Vorstandsberichterstattung

Die Kommunikation von Führungskräften zum Thema KI-Sicherheit erfordert klare, umsetzbare Kennzahlen, die fundierte Entscheidungen ermöglichen. Zu den wichtigsten Leistungsindikatoren sollten die Bewertung der Sicherheitslage des KI-Systems, Anzahl und Schweregrad von KI-bezogenen Sicherheitsvorfällen, der Status der Einhaltung relevanter KI-Sicherheitsrahmen und die Investitionsrendite von KI-Sicherheitsinitiativen gehören.

Bei der regelmäßigen Berichterstattung des Vorstands sollten die Auswirkungen auf das Geschäft und nicht die technischen Details im Vordergrund stehen. Der Schwerpunkt sollte darauf liegen, wie Investitionen in KI-Sicherheit die Geschäftsziele unterstützen, den Ruf des Unternehmens schützen und die Einhaltung gesetzlicher Vorschriften sicherstellen. Die Berichte sollten Trendanalysen enthalten, aus denen hervorgeht, dass sich die Sicherheitslage im Laufe der Zeit verbessert oder verschlechtert hat.

Was ist das strategische Gleichgewicht zwischen Cybersicherheit und künstlicher Intelligenz?

Unternehmen stehen vor komplexen Entscheidungen, um Investitionen in traditionelle Cybersicherheitskontrollen mit neuen KI-gestützten Sicherheitsfunktionen in Einklang zu bringen. Veraltete Sicherheitstools sind zwar nach wie vor von grundlegender Bedeutung für den Schutz vor etablierten Bedrohungsarten, doch KI-gestützte Lösungen bieten adaptive Abwehrmaßnahmen, die sich parallel zu neuen Bedrohungen weiterentwickeln.

Bei der Kosten-Nutzen-Analyse müssen die Gesamtbetriebskosten berücksichtigt werden, und zwar nicht nur die anfänglichen Anschaffungskosten, sondern auch die laufenden Betriebskosten, die Schulungsanforderungen und die Komplexität der Integration. Berechnungen der Kapitalrendite sollten quantifizierbare Vorteile wie geringere Kosten für Sicherheitsverletzungen und Verbesserungen der betrieblichen Effizienz sowie immaterielle Vorteile wie eine verbesserte Sichtbarkeit von Bedrohungen und eine verbesserte Effektivität des Sicherheitsteams berücksichtigen.

Die weltweiten Durchschnittskosten von Datenschutzverletzungen erreichten 4,88 Millionen US-Dollar im Jahr 2024, was einem Anstieg von 10% gegenüber dem Vorjahr entspricht (IBM-Sicherheit). Dieser eskalierende Kostentrend unterstreicht, wie wichtig es ist, in fortschrittliche Sicherheitstechnologien zu investieren, mit denen die Auswirkungen von Sicherheitsverletzungen verhindert oder minimiert werden können.

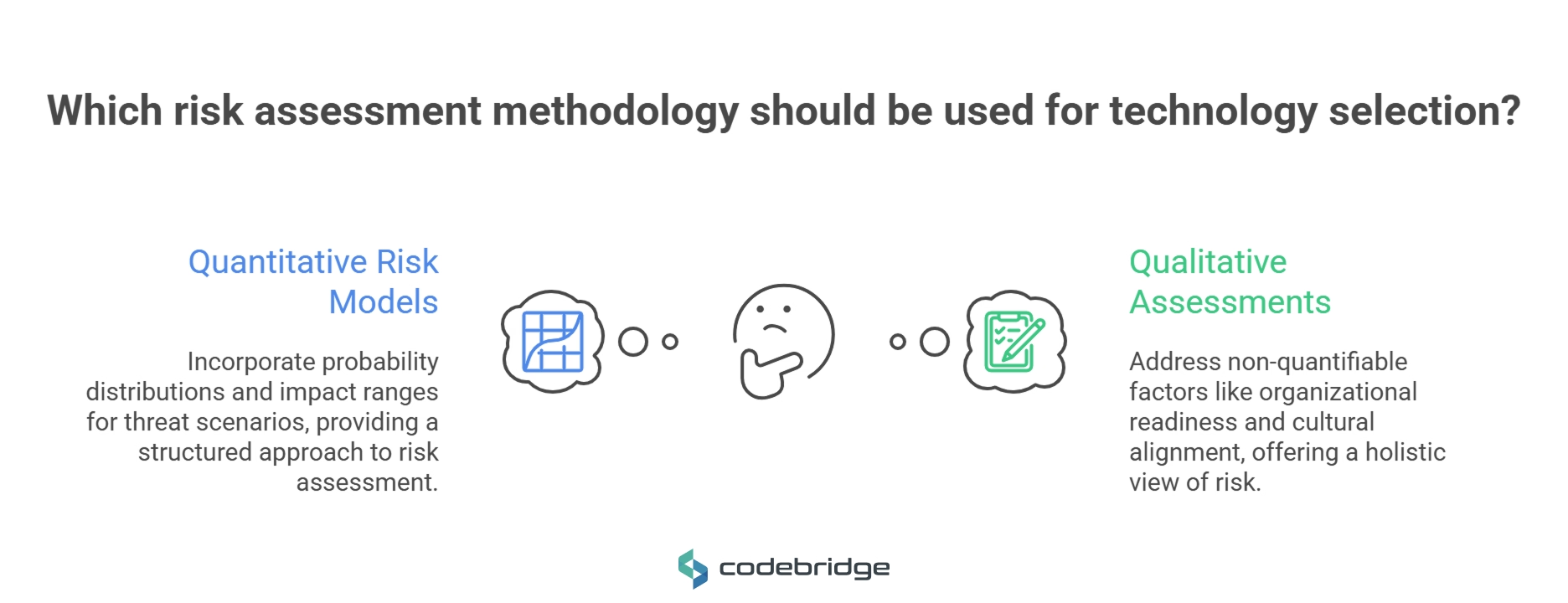

Methoden und Entscheidungsrahmen zur Risikobewertung

Eine effektive Technologieauswahl erfordert ausgefeilte Risikobewertungsmethoden, die sowohl aktuelle Bedrohungslandschaften als auch zukünftige Sicherheitsherausforderungen berücksichtigen. Unternehmen müssen ihre spezifischen Risikoprofile unter Berücksichtigung von Faktoren wie Branche, geografischer Präsenz, behördlichen Anforderungen und dem bestehenden Reifegrad im Sicherheitsbereich bewerten.

Quantitative Risikomodelle sollte Wahrscheinlichkeitsverteilungen für verschiedene Bedrohungsszenarien, potenzielle Wirkungsbereiche für verschiedene Angriffstypen, Effektivitätsbewertungen für verschiedene Sicherheitstechnologien und Sensitivitätsanalysen für wichtige Annahmen zur Bedrohungsentwicklung und zur technologischen Wirksamkeit berücksichtigen.

Qualitative Bewertungen muss sich mit Faktoren befassen, die schwer zu quantifizieren sind, darunter die Bereitschaft der Organisation zur Einführung von KI, die kulturelle Anpassung an neue Sicherheitsansätze und die strategische Bedeutung der Aufrechterhaltung der Führungsposition im Bereich der Sicherheitstechnologie.

Zukunftsausblick: Entwicklung der KI-Sicherheit bis 2025 und darüber hinaus

Die KI-Sicherheitslandschaft wird sich bis 2025 und darüber hinaus rasant weiterentwickeln, angetrieben von Fortschritten sowohl bei den offensiven als auch bei den defensiven KI-Fähigkeiten. Erklärbare KI (XAI) Technologien werden für Sicherheitsanwendungen immer wichtiger werden, da Unternehmen KI-gestützte Sicherheitsentscheidungen verstehen und validieren müssen (DARPA XAI-Initiative).

XAI-Techniken wie SHAP (Shapley Additive Erklärungen) und LIME (Lokal interpretierbare modellunabhängige Erklärungen) werden in Cybersicherheitsplattformen integriert, um eine transparente Bedrohungserkennung und Vorfallanalyse zu ermöglichen (Cybersicherheit XAI Research). Diese Technologien ermöglichen es Sicherheitsanalysten zu verstehen, warum KI-Systeme bestimmte Aktivitäten als Bedrohungen kennzeichneten, wodurch die Entscheidungssicherheit verbessert und die Rate falsch positiver Ergebnisse reduziert wird.

Automatisierter Austausch von Bedrohungsinformationen wird immer ausgefeilter, da KI-Systeme organisationsübergreifend zusammenarbeiten, um neu auftretende Bedrohungen zu erkennen und darauf zu reagieren. Diese Zusammenarbeit wird unerlässlich sein, um KI-gestützten Angriffen, die sich schneller entwickeln und anpassen können, als menschliche Analysten es verfolgen können, einen Schritt voraus zu sein.

Regulatorische Entwicklung und Compliance-Anforderungen

Das regulatorische Umfeld wird sich weiterentwickeln, um KI-spezifischen Risiken und Anforderungen gerecht zu werden. Das Exekutivverordnung des Weißen Hauses zur KI schreibt vor der öffentlichen Bereitstellung leistungsfähiger KI-Systeme eine rote Teambildung vor, wodurch ein Präzedenzfall für umfassendere KI-Testanforderungen geschaffen wird.

KI Red Teaming wird zu einer Standardpraxis für den Einsatz von KI in Unternehmen werden. Spezialisierte Dienste und Tools zur Unterstützung systematischer gegnerischer Tests werden eingeführt (Mindgard KI und Praktische DevSecOps). Diese Testansätze simulieren ausgeklügelte Angriffsszenarien, um Sicherheitslücken zu identifizieren, bevor sie von echten Gegnern ausgenutzt werden können.

Das EU-Gesetz über künstliche Intelligenz und ähnliche Vorschriften werden die Standardisierung der Praktiken zur Risikobewertung und Minderung von KI-Risiken vorantreiben und Compliance-Anforderungen schaffen, die über herkömmliche Cybersicherheitsrahmen hinausgehen und KI-spezifische ethische und Sicherheitsbedenken berücksichtigen.

Branchentransformation und Auswirkungen auf den Wettbewerb

Unternehmen, die KI-Sicherheitsfunktionen erfolgreich integrieren, werden durch einen geringeren Sicherheitsaufwand, eine schnellere Reaktion auf Vorfälle und eine verbesserte Sichtbarkeit von Bedrohungen erhebliche Wettbewerbsvorteile erzielen. 74% der IT-Sicherheitsexperten berichten, dass ihre Unternehmen unter erheblichen Auswirkungen von KI-gestützten Bedrohungen leiden, während 97% der Cybersicherheitsexperten befürchten, dass ihre Unternehmen mit KI-generierten Sicherheitsvorfällen konfrontiert werden.

Die Unternehmen, die diese Herausforderungen durch umfassende KI-Sicherheitsprogramme proaktiv angehen, werden besser positioniert sein, um KI-Technologien sicher und effektiv zu nutzen, während Unternehmen, die sich nicht anpassen, zunehmend anfällig für ausgeklügelte KI-gestützte Angriffe sein könnten.

Kontinuierliche Anpassung und Lernen wird zu unverzichtbaren organisatorischen Fähigkeiten werden, da sich die KI-Sicherheitslandschaft mit beispielloser Geschwindigkeit weiterentwickeln wird. Unternehmen müssen internes Fachwissen aufbauen, starke Lieferantenpartnerschaften aufbauen und flexible Architekturen aufrechterhalten, die sich an neue Bedrohungen und Technologien anpassen können.

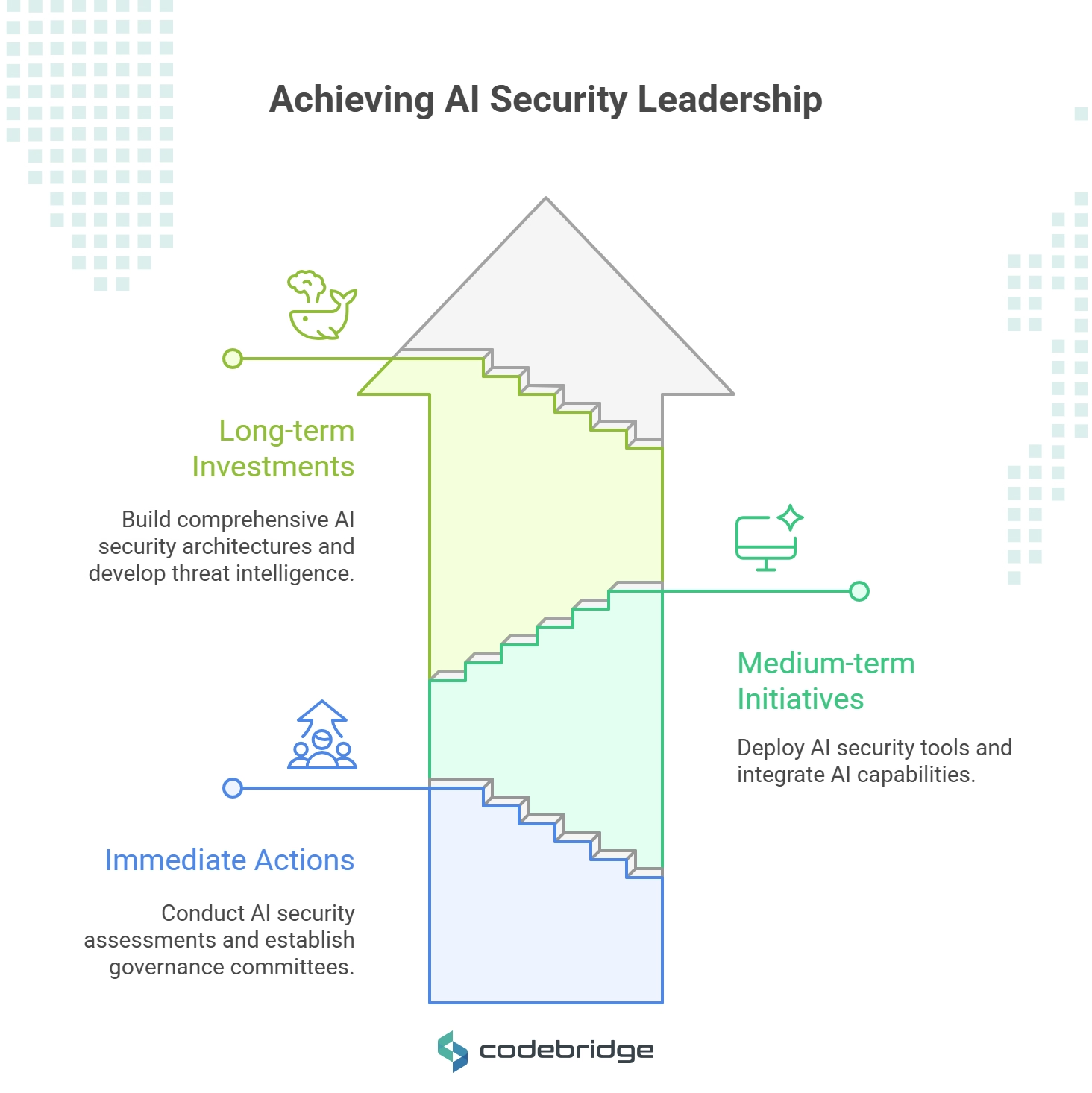

Wichtige strategische Prioritäten für Unternehmensleiter:

Sofortige Maßnahmen (0-6 Monate): Führen Sie umfassende KI-Sicherheitsbewertungen durch, richten Sie KI-Governanceausschüsse ein, implementieren Sie die Erkennung und Kontrolle von Schatten-KI und starten Sie Pilotprogramme für KI-Sicherheitstools in kontrollierten Umgebungen.

Mittelfristige Initiativen (6-18 Monate): Stellen Sie KI-gestützte Sicherheitstools in Produktionsumgebungen bereit, integrieren Sie KI-Funktionen in die bestehende Sicherheitsinfrastruktur, entwickeln Sie internes Fachwissen im Bereich KI-Sicherheit durch Schulungen und Einstellungen und richten Sie regelmäßige KI-Red-Teaming-Programme ein.

Langfristige strategische Investitionen (über 18 Monate): Entwickeln Sie umfassende KI-Sicherheitsarchitekturen, die das gesamte Unternehmen umfassen, entwickeln Sie fortschrittliche KI-Bedrohungsinformationen, etablieren Sie Führungspositionen im Bereich KI-Sicherheitsinnovationen und schaffen Sie Organisationskulturen, die eine kontinuierliche Anpassung an neue Bedrohungen ermöglichen.

Die Unternehmen, die heute mit dieser Transformation beginnen, sind am besten positioniert, um in einer KI-gesteuerten Zukunft erfolgreich zu sein, während diejenigen, die diese Transformation verzögern, Gefahr laufen, zunehmend anfällig für ausgeklügelte Bedrohungen zu werden, denen herkömmliche Sicherheitsansätze nicht begegnen können.

Fazit und strategische Empfehlungen

Die Transformation der Cybersicherheit durch generative KI ist sowohl die größte Chance als auch die größte Herausforderung, vor der Sicherheitsorganisationen in Unternehmen heute stehen. Die statistischen Daten sind überzeugend: Unternehmen, die umfangreiche KI-Sicherheitsmaßnahmen implementieren, erzielen 45,6% geringere Kosten für Sicherheitslücken, identifizieren Bedrohungen fast 100 Tage schneller und weisen eine überragende Widerstandsfähigkeit gegenüber ausgeklügelten Angriffen auf.

Erfolg erfordert jedoch mehr als nur den Einsatz KI-gestützter Tools. Unternehmen müssen ihren Cybersicherheitsansatz grundlegend überdenken, Prinzipien der kontinuierlichen Überprüfung anwenden, umfassende Governance-Rahmenbedingungen implementieren und organisatorische Fähigkeiten aufbauen, die sich an die sich schnell entwickelnden Bedrohungslandschaften anpassen können.

Die strategische Notwendigkeit ist klar: Unternehmen, die die KI-Sicherheitsintegration beherrschen, werden durch verbesserten Bedrohungsschutz, betriebliche Effizienz und Innovationsfähigkeit nachhaltige Wettbewerbsvorteile erzielen. Diejenigen, die sich nicht anpassen, werden zunehmend anfällig für KI-gestützte Angriffe sein, die traditionelle Sicherheitslücken ausnutzen.

Vereinbaren Sie einen Beratungstermin mit den KI-Sicherheitsexperten von Codebridge für eine umfassende Bewertung Ihrer aktuellen Fähigkeiten und eine maßgeschneiderte Roadmap für die Implementierung modernster KI-Sicherheitslösungen. Unser Expertenteam kann Ihnen helfen, sich in der komplexen Landschaft der KI-Bedrohungen und Abwehrmaßnahmen zurechtzufinden und sicherzustellen, dass Ihr Unternehmen neuen Risiken immer einen Schritt voraus ist und gleichzeitig den Geschäftswert von KI-Technologien maximiert.

FAQ

Was sind die effektivsten KI-Sicherheitslösungen für Unternehmen im Jahr 2026?

KI-Sicherheitslösungen nutzen maschinelles Lernen und Anomalieerkennung, um Bedrohungen in Echtzeit zu identifizieren. Sie integrieren eine automatische Reaktion auf Vorfälle, um Angriffe sofort einzudämmen. Unternehmensplattformen bieten jetzt einheitliche Dashboards, die Verhaltensanalyse, prädiktive Modellierung und Zero-Trust-Kontrollen kombinieren. Diese Lösungen optimieren die Sicherheitsabläufe und reduzieren den manuellen Arbeitsaufwand.

Was ist KI-Sicherheit und warum ist sie für moderne Unternehmen von entscheidender Bedeutung?

KI-Sicherheit bezieht sich auf Maßnahmen, die KI-Modelle vor gegnerischen Eingaben, Datenvergiftung und unbefugtem Zugriff schützen. Sie gewährleistet die Integrität und Zuverlässigkeit von KI-gesteuerten Systemen, die bei der Entscheidungsfindung verwendet werden. Da KI jetzt in die Kernfunktionen des Unternehmens integriert ist, verhindert eine robuste KI-Sicherheit kostspielige Verstöße und gewährleistet die Einhaltung der Vorschriften. Dies ist unerlässlich, um vertrauenswürdige KI-Ergebnisse zu gewährleisten.

Was sind die größten KI-Sicherheitsrisiken, denen Unternehmen heute ausgesetzt sind?

Zu den Sicherheitsrisiken der KI gehören gegnerische Angriffe, bei denen Modelleingaben manipuliert werden, und Datenvergiftung, durch die Trainingsdatensätze beschädigt werden. Angriffe auf Modellextraktion können geistiges Eigentum stehlen, während Prompt-Injections auf Sprachmodelle abzielen. Diese Bedrohungen nutzen die Abhängigkeit der KI von Daten und Algorithmen aus und untergraben so die Zuverlässigkeit des Systems. Das Bewusstsein für diese Risiken ist der Schlüssel zur Sicherung von KI-Einsätzen.

Wie können KI-Modelle gesichert und gegnerische Angriffe verhindert werden?

Die Absicherung von KI-Modellen erfordert kontradiktorisches Training, bei dem Modelle lernen, manipulierten Eingaben zu widerstehen, und robuste Eingabevalidierungspipelines, die bösartige Daten filtern. Differenzierte Datenschutztechniken schützen sensible Trainingsdaten vor Inferenzangriffen. Durch die Implementierung einer Echtzeitüberwachung wird anomales Verhalten gemeldet, während kontinuierliche Sicherheitsaudits die Widerstandsfähigkeit der Modelle testen. Zusammen stärken diese Praktiken die KI-Abwehr.

Welche KI-Cybersicherheitssoftware bietet den besten ROI für Unternehmen?

KI-Cybersicherheitssoftware kombiniert automatische Bedrohungserkennung, prädiktive Analysen und Orchestrierung der Reaktion auf Vorfälle. Plattformen mit integrierten Modulen für maschinelles Lernen ermöglichen eine schnelle Identifizierung von Bedrohungen und optimierte Arbeitsabläufe. Der ROI wird maximiert, wenn Lösungen mithilfe einer KI-Infrastruktur skaliert werden und Compliance-Automatisierung bieten. Zu den wichtigsten Funktionen gehören eine einheitliche Sichtbarkeit, eine regellose Erkennung und eine einfache Integration in bestehende Sicherheitsstacks.

Wie unterscheidet sich generative KI-Cybersicherheit von herkömmlichen Sicherheitsansätzen?

Generative KI-Cybersicherheit nutzt KI-Modelle, um Angriffsszenarien zu simulieren und neue Bedrohungen vorherzusagen, bevor sie auftreten. Im Gegensatz zu signaturbasierten Systemen nutzt sie synthetische Datengenerierung und kontinuierliches Lernen, um Abwehrmaßnahmen dynamisch anzupassen. Diese proaktive Haltung ermöglicht die Erkennung von Zero-Day-Exploits und neuartigen Angriffsvektoren. Daher bietet generative KI-Sicherheit einen intelligenteren und schnelleren Schutz.

.avif)

.avif)