Cloud-Sicherheitsbedrohungen sind in den Vordergrund der Agenda von Führungskräften gerückt, da Gegner Fehlkonfigurationen, Schwachstellen in der Lieferkette und unsichtbare Umgebungen ausnutzen. Myroslav Budzanivskyi, Gründer und CTO von Codebridge Technology, Inc., mit über 15 Jahren Erfahrung DevOps-Dienste und Cybersicherheit, betont, dass die höchsten Risiken von heute selten Brute-Force-Hacks vor der Haustür beinhalten. Stattdessen infiltrieren Angreifer durch Abhängigkeiten, Konfigurationsabweichungen und unbeaufsichtigte Workloads.

Dieser Artikel stellt ein umfassendes SERP-Analyse- und Inhaltsframework vor, das Bedrohungslandschaften, strategische Konfigurationen, Einsatzkontexte, Anwendungsschutz, Compliance und zukünftige Innovationen umfasst, um sich Top-10-Rankings zu sichern und Experten beim Aufbau widerstandsfähiger Abwehrmaßnahmen zu unterstützen.

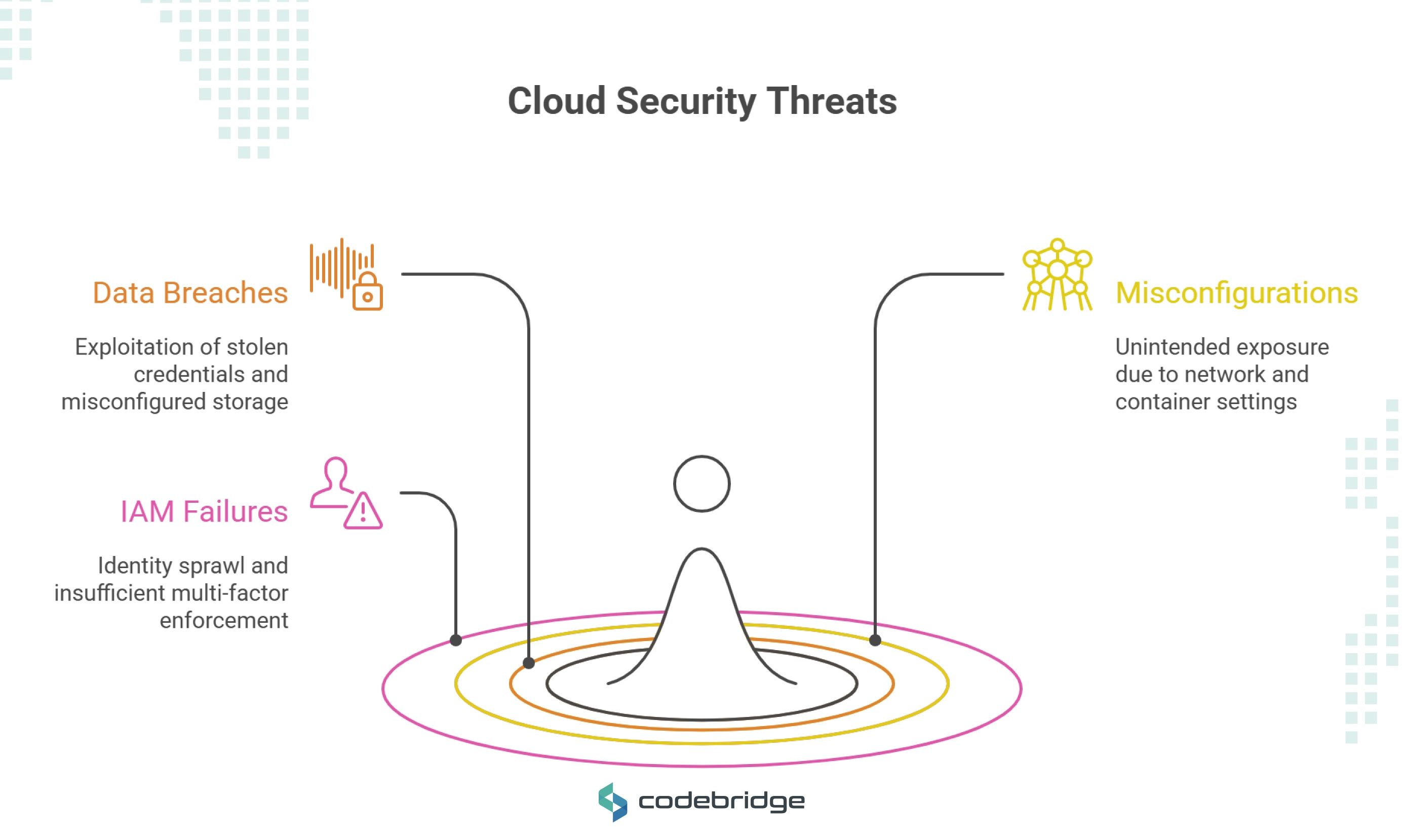

Was sind heute die dringendsten Cloud-Sicherheitsbedrohungen?

Das moderne Cloud-Ökosystem steht vor einer Reihe anspruchsvoller Cloud-Sicherheitsbedrohungen:

- Datenschutzverletzungen Ausnutzung gestohlener Anmeldeinformationen, überprivilegierter IAM-Rollen und öffentlich zugänglicher Speicher-Buckets.

- Fehlkonfigurationen in Netzwerk-ACLs, Sicherheitsgruppen und Container-Orchestrierungseinstellungen, was zu unbeabsichtigter Offenlegung führt.

- IAM-Ausfälle wie die Ausbreitung von Identitäten, unzureichende Durchsetzung mehrerer Faktoren und übertriebene Vertrauensbeziehungen.

Wichtige Kennzahlen für 2026 verdeutlichen die Dringlichkeit:

Diese Kostenbelastung und die Angriffsgeschwindigkeit machen Cloud-Sicherheitsbedrohungen zu einer Priorität in den Vorstandsetagen und erfordern Inhalte, die die Ursachen und präskriptive Abwehrmaßnahmen aufdecken.

Wie unterscheiden sich Cloud-Computing-Sicherheitsbedrohungen von herkömmlichen Serverrisiken?

Im Gegensatz zu statischen Servern vor Ort führen Cloud-Plattformen dynamische Risikovektoren ein:

Es ist von entscheidender Bedeutung, diesen Wandel zu verstehen. Herkömmliche Perimeterabwehrmaßnahmen versagen vor Cloud-Computing-Sicherheitsbedrohungen und dem Modell der geteilten Verantwortung, weshalb eine kontinuierliche, kontextsensitive Überwachung erforderlich ist.

Welche Risiken bei der KI-Sicherheitsüberwachung tauchen in der Cloud auf?

KI-gestützte Sicherheitstools bieten eine fortschrittliche Erkennung, bergen aber auch neue Gefahren:

- Modellvergiftung: Bösartige Daten, die während des ML-Trainings eingegeben werden, verzerren die Bedrohungsklassifizierung.

- Datenvergiftung: Verfälschte Telemetrie verbirgt echte Angriffsmuster.

- Erklärbarkeitslücken: Ältere SIEM/CSPM-Lösungen haben keinen Kontext zur Interpretation von KI-Warnungen, was zu blinden Flecken führt.

Wie mindert eine Cloud-Sicherheitsstrategie das Risiko von Fehlkonfigurationen?

Eine robuste Cloud-Sicherheitsstrategie vereint Zero-Trust-Prinzipien, CSPM-Tools und automatische Drift-Erkennung:

- Zero-Trust-Architektur: Authentifizieren und autorisieren Sie jede Anfrage mit Least-Privilege-Durchsetzung.

- CSPM-Integration: Kontinuierliches Benchmarking von Ressourcen anhand von CIS-, NIST- und Anbieterstandards und automatische Behebung von Abweichungen. (Leitfaden zu den Google Cloud Security Foundations)

- Automatisierte IaC Drift-Workflows: Nutzen Sie Policy-as-Code in Terraform-, ARM- oder CloudFormation-Pipelines, um unbefugte Änderungen zu erkennen und rückgängig zu machen.

Was sind die Best Practices in der Cloud-Sicherheitscheckliste für DevSecOps-Teams?

Eine effektive Cloud-Sicherheitscheckliste für DevSecOps umfasst:

Härtung der Konfiguration

Erzwingen Sie verschlüsselten Speicher (AES-256), sichere TLS-Profile und sicheres Booten auf VMs.

Politik als Code

Integrieren Sie Sicherheitsvorkehrungen in IaC-Vorlagen, um nicht konforme Ressourcen zu blockieren. (ENISA Bewertung des Cloud-Sicherheitsrisikos)

Kontinuierliche Einhaltung

Integrieren Sie Sicherheitsüberprüfungen in CI/CD-Pipelines und lösen Sie bei Verstößen schnelle Warnmeldungen aus.

Verwaltung von Geheimnissen

Speichern und rotieren Sie Anmeldeinformationen in Tresordiensten; verwenden Sie kurzlebige Token.

Runtime-Schutz

Stellen Sie RASP, Container Security Agents und Netzwerkrichtlinien mit Service-Mesh-Kontrollen bereit.

Einblicke von Experten

Myroslav Budzanivskyi, Gründer und CTO von Codebridge Technology, Inc., verfügt über mehr als 15 Jahre Erfahrung in den Bereichen DevOps und Cybersicherheit.

Nachdem ich in diesem Jahr mit Dutzenden von Kunden zusammengearbeitet habe, ist mir etwas Interessantes aufgefallen: Die größten Sicherheitsbedrohungen im Jahr 2025 gehen nicht von Hackern aus, die versuchen, Ihre Haustür einzubrechen. Stattdessen schleichen sie sich durch Ihre Lieferkette ein, nutzen Konfigurationsfehler aus und nutzen Umgebungen aus, die niemand wirklich beobachtet.

Myroslav Budzanivskyi rät den Teams, sich auf Folgendes zu konzentrieren:

Hör auf, deine Abhängigkeiten zu ignorieren

Die Angreifer sind klüger geworden. Anstatt zu versuchen, Ihre App direkt zu hacken, haben sie es auf Ihre Docker-Images, Terraform-Module und Bibliotheken von Drittanbietern abgesehen. Ich habe zu viele Sicherheitslücken gesehen, die mit einem kompromittierten NPM-Paket begannen. Die Lösung? Beginnen Sie mit der Signierung Ihrer Bilder und behalten Sie mit einer SBOM (Software Bill of Materials) den Überblick über jede Komponente in Ihrer Lieferkette. Es ist langweilige Arbeit, aber sie wird Sie später retten.

Mach alles temporär

Dieser ist ein Wendepunkt. Erstellen Sie Geheimnisse, Benutzerkonten und Container nur dann, wenn Sie sie benötigen, und vernichten Sie sie sofort nach der Verwendung. Wir nennen das „Just-In-Time“ -Zugriff. Das klingt extrem, aber denken Sie darüber nach — Angreifer können nichts gefährden, was nicht existiert. Je kürzer etwas lebt, desto kleiner ist das Angriffsfenster.

KI-Überwachung ist keine Zauberei

Alle sprechen von KI-gestützter Sicherheitsüberwachung, und ja, sie kann helfen, seltsames Verhalten in Ihren Systemen zu erkennen. Aber hier ist die Sache — es ist kein Plug-and-Play. Sie werden wochenlang damit verbringen, es anhand Ihrer spezifischen Protokolle zu schulen und Schwellenwerte anzupassen, um Fehlalarme zu vermeiden. Erwarten Sie nicht, dass es sofort perfekt funktioniert.

Beobachten Sie, was geht, nicht nur, was reinkommt

Die meisten Unternehmen machen sich Gedanken darüber, wer in ihre Systeme eindringt, ignorieren aber, was herausgeht. Ein großer Fehler. Ich habe mehr Datenschutzverletzungen gesehen, die durch uneingeschränkten ausgehenden Verkehr verursacht wurden, als durch ausgeklügelte Eingriffe. Legen Sie klare Regeln fest, welche Daten Ihre Umgebung verlassen können, und überwachen Sie diese Datenströme, insbesondere aus der Produktion heraus.

Behandle Shared Hosting wie den Wilden Westen

Wenn Sie beim Shared Hosting nicht weiterkommen, gehen Sie davon aus, dass es bereits kompromittiert ist. Fügen Sie eine externe Firewall für Webanwendungen hinzu, verwenden Sie einen separaten Secrets Manager und senden Sie Ihre Logs zur Überwachung an einen anderen Ort. Erhöhen Sie Ihre Abwehrmaßnahmen, da Sie der Infrastruktur nicht vertrauen können.

Wo soll ich anfangen

Wenn Sie gerade erst mit Sicherheit beginnen, sollten Sie nicht direkt zu den fortgeschrittenen Dingen springen. Machen Sie sich zuerst mit den Grundlagen vertraut: Sorgen Sie dafür, dass alles gepatcht ist, aktivieren Sie überall die Multifaktor-Authentifizierung und verwenden Sie sichere Standardeinstellungen. Bauen Sie diese Grundlage auf und fügen Sie später die ausgefallenen Dinge hinzu. Für die erfahrenen Leute, die diesen Artikel lesen, geht es 2025 um drei Dinge: um die Beseitigung langlebiger Anmeldeinformationen, die Kontrolle darüber, was Ihr Netzwerk verlässt, und um das tatsächliche Testen Ihrer Reaktion auf Vorfälle mit realistischen Übungen. Die Bedrohungslandschaft ändert sich heutzutage schneller als unsere Abwehrmaßnahmen. Ihr Team sollte also besser darauf vorbereitet sein, sich anzupassen.

Warum ist die Analyse von Cloud-Sicherheitstrends für die Zukunftssicherheit von entscheidender Bedeutung?

Immer auf dem neuesten Stand der Cloud-Sicherheitstrends zu sein, ermöglicht es Unternehmen:

- Navigieren Einführung mehrerer Clouds, um anbieterspezifische Fehlkonfigurationen zu beheben.

- Harness prädiktive Analytik um Logs, Metriken und Traces für frühzeitige Bedrohungswarnungen zu korrelieren.

- Bereitstellen vertrauliches Rechnen und Hardware-Root-of-Trust-Lösungen gegen APTs.

Regelmäßige Berichte zu Cloud-Sicherheitstrends sprechen das Publikum an und stärken die Vordenkerrolle, wodurch die SERP-Autorität nachhaltig gestärkt wird.

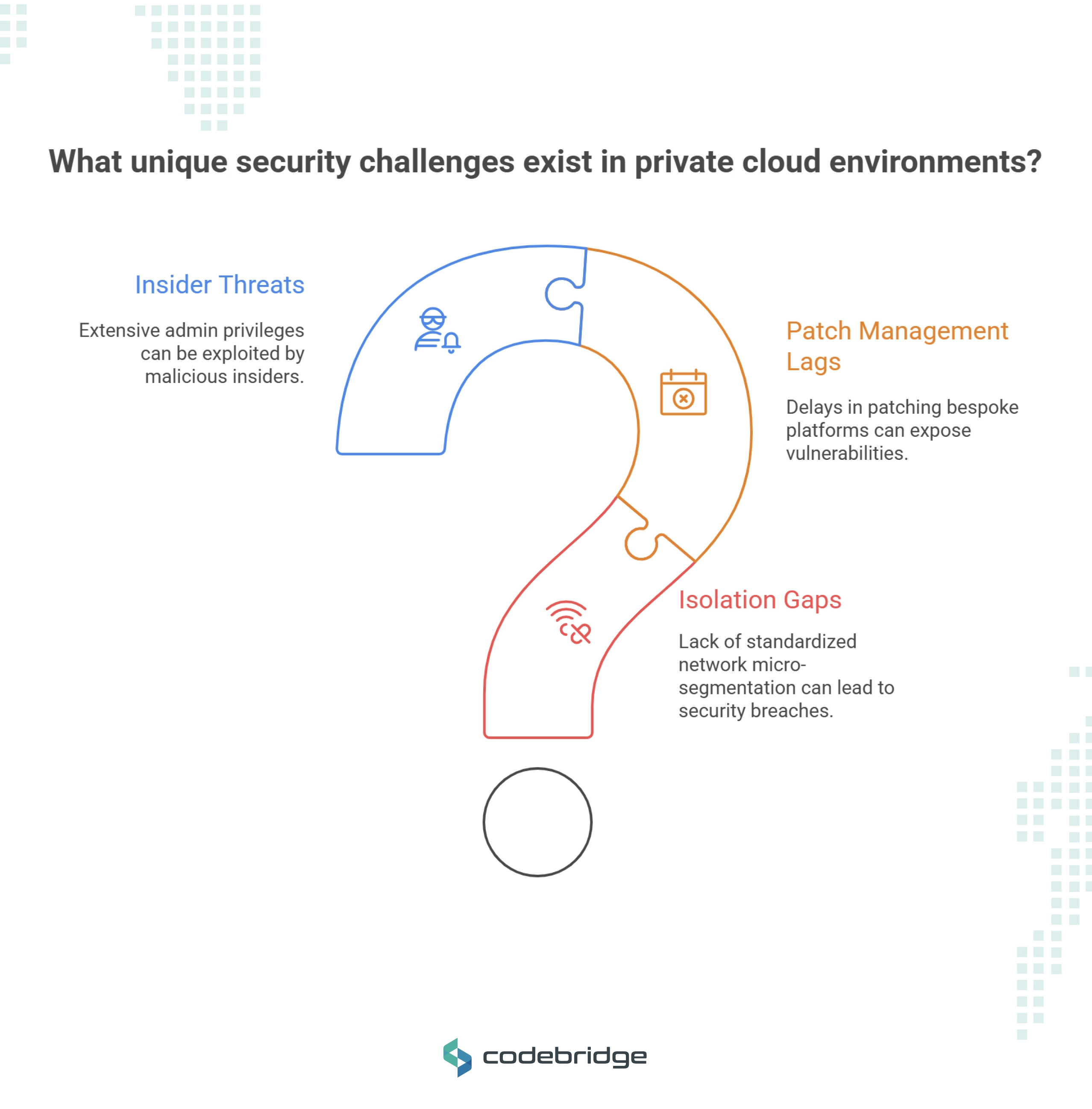

Welche besonderen Herausforderungen bestehen in Bezug auf die Sicherheit in privaten Cloud-Umgebungen?

Private Clouds bieten:

- Isolationslücken ohne standardisierte Netzwerk-Mikrosegmentierung.

- Verzögerungen bei der Patchverwaltung für maßgeschneiderte Virtualisierungs- und Hypervisor-Plattformen. (Microsoft Azure-Sicherheitsdokumentation)

- Insider-Bedrohungen, mit umfangreichen Administratorrechten.

Fallstudie: Ein Finanzinstitut erlitt einen Verstoß aufgrund einer veralteten Hypervisor-Firmware. Hauptursache: vernachlässigte Patch-Zyklen und fehlende Hardwarebescheinigungen.

Wie können Unternehmen ihre Sicherheits-Private-Cloud-Architekturen stärken?

Zu den effektiven Kontrollen für die Sicherheit der Private Cloud gehören:

- Netzwerk-Mikrosegmentierung mit softwaredefinierten Firewalls zur Isolierung von Mandanten-Workloads.

- Vertrauensbasis der Hardware über TPM-Module zur Überprüfung der Hypervisor-Integrität beim Booten.

- SIEM-Integration Vereinheitlichung von Protokollen in lokalen und privaten Cloud-Infrastrukturen.

Was bedeutet Cloud- und Serversicherheit für Hybrid-Bereitstellungen?

Hybrid-Setups erfordern:

- Einheitliche Durchsetzung von Richtlinien für CSPM-, EDR- und NAC-Lösungen.

- Kosten-Nutzen-Analyse von cloudnativen Steuerungen (serverlose WAF) im Vergleich zu älteren Appliances.

- Operative Orchestrierung Kombination von DevSecOps und traditionellen Sicherheitskompetenzen.

Diese Analyse von Cloud- und Serversicherheit verdeutlicht hybride Komplexitäten und erfasst sowohl Zielgruppen, die sich auf Cloud- als auch On-Premise-Umgebungen konzentrieren.

Wie sollten Unternehmen die Anwendungssicherheit beim Cloud Computing angehen?

Robust Anwendungssicherheit beim Cloud Computing folgt einem Schichtmodell:

- Sicherheit nach links verschieben: SAST, DAST und Bedrohungsmodellierung zu Beginn des SDLC.

- Scannen von Container-Bildern: Automatisierte Schwachstellenprüfungen vor der Bereitstellung.

- Runtime-Verteidigung: Service-Mesh-MTLs, Sidecar-Proxys und WAF-Konfiguration am API-Gateway.

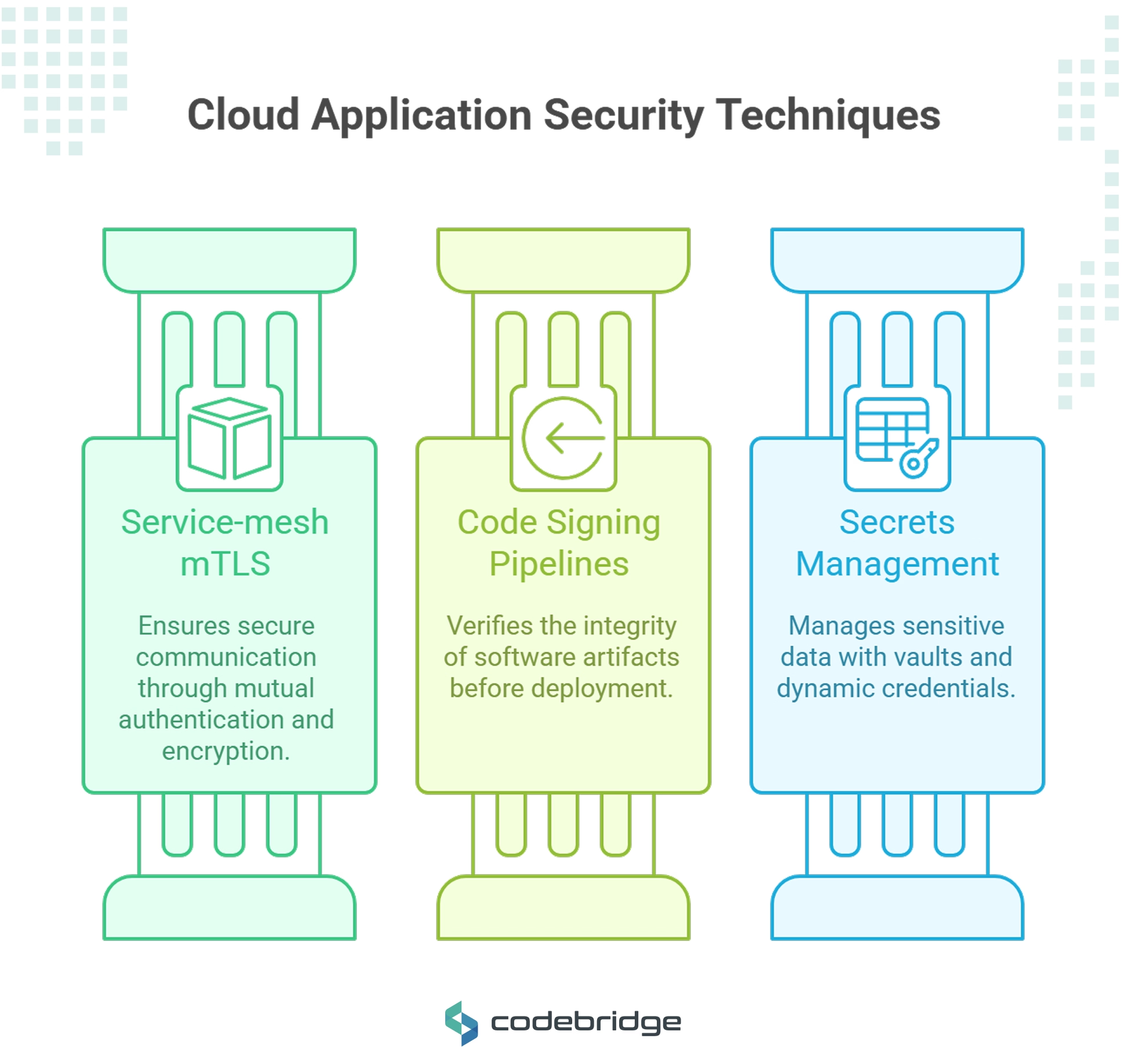

Welche Techniken verbessern die Anwendungssicherheit in Cloud-Workloads?

Zu den fortgeschrittenen Abwehrmaßnahmen gehören:

- Service-Mesh mTLS für gegenseitige Authentifizierung und Verschlüsselung.

- Signieren von Codes Pipelines zur Überprüfung der Artefaktintegrität bei der Bereitstellung.

- Verwaltung von Geheimnissen mit Tresoren, dynamischen Anmeldeinformationen und kurzlebigen Token.

Sicherheitsverletzung in der realen Welt: Der Verstoß gegen die Optus API war auf fehlende Authentifizierungsprüfungen zurückzuführen. Zu den Abhilfemaßnahmen gehörten die Durchsetzung der OAuth-Bereiche, die Rotation der Schlüssel und die Feinabstimmung der WAF-Regeln.

Welche Rolle spielen Cloud-Compliance und Governance bei der Risikominderung?

Ein ausgereiftes Cloud-Compliance- und Governance-Framework gewährleistet:

- Zuordnung von Standards: Anpassung der Konfigurationen an GDPR, HIPAA, PCI DSS.

- Automatisierung von Audits: Kontinuierliche Beweiserhebung über API-Integrationen.

- In Richtlinien eingebettete Pipelines: Fail-Fast-Gates, die nicht richtlinienkonforme Bereitstellungen blockieren.

Wie werden sich die Cloud-Sicherheitsbedrohungen 2025 mit Quantencomputern entwickeln?

Quantenfortschritte bedrohen die bestehende Kryptografie:

- Post-Quanten-Kryptografie: Gitterbasierte, hashbasierte und codebasierte Schemata für den quantenresistenten Schlüsselaustausch.

- Verteilung von Quantenschlüsseln und Hybridmodelle zur Sicherung von Daten bei der Übertragung und Speicherung.

Welche Möglichkeiten gibt es für die Multi-Cloud-Sicherheitsorchestrierung?

Multi-Cloud-Umgebungen treiben Innovationen bei der Orchestrierung voran:

- Zentralisierte Policy-Engines (OPA, Istio Gatekeeper) für konsistente Leitplanken.

- Anbieterübergreifendes SIEM Lösungen, die Telemetrie für einheitliche Warnmeldungen aggregieren.

- Ökosystem-Partnerschaften bietet Plug-and-Play-Module für Schwachstellenmanagement und Compliance.

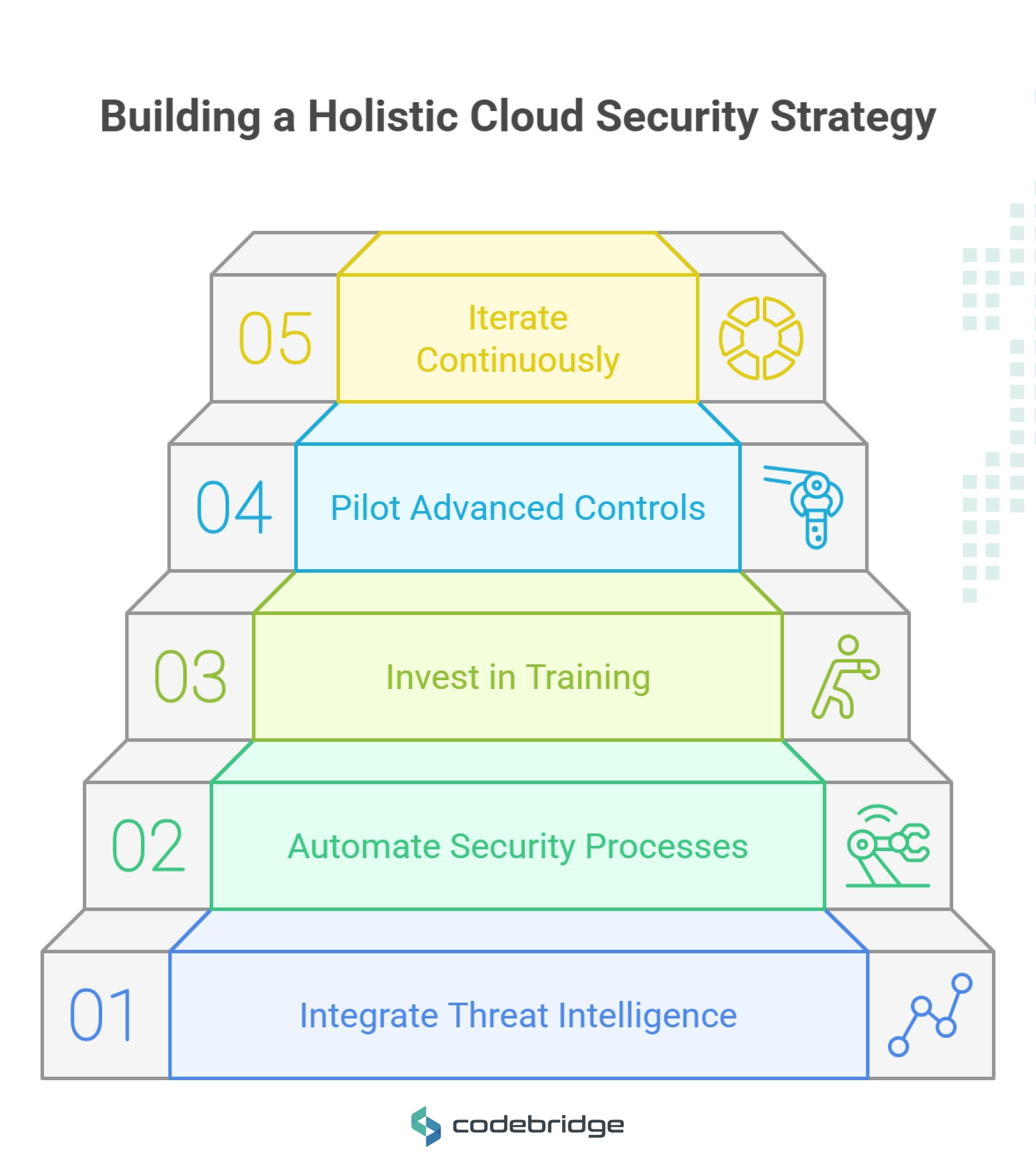

Wie können Unternehmen heute eine ganzheitliche Cloud-Sicherheitsstrategie entwickeln?

Eine strategische Roadmap beinhaltet:

- Integrieren Sie Bedrohungsinformationen in SIEM und CSPM für kontextbezogene Warnungen.

- Automatisieren Drift-Erkennung, Compliance-Checks und KI-Sicherheitsüberwachung, um Lücken zu schließen.

- Investieren Sie in Schulungen, vom Just-in-Time-Zugriff bis hin zur quantenresistenten Kryptografie.

- Erweiterte Steuerungen für Piloten, vertrauliche Datenverarbeitung, Hardware-Vertrauensbasis, prädiktive Analytik, in anderen Bereichen

- Kontinuierlich iterieren, verfolgt MTTD- und MTTR-Metriken, um Prozesse zu verfeinern.

Beginnen Sie mit einer Sicherheitsbewertung, um kritische Sicherheitslücken aufzudecken, starten Sie ein Pilotprojekt zur automatisierten Einhaltung und Erkennung von Vorschriften und fördern Sie eine Kultur der Wachsamkeit und Anpassungsfähigkeit, um sich vor den sich entwickelnden Cloud-Sicherheitsbedrohungen zu schützen.

Arbeiten Sie mit Codebridge zusammen um diese Strategien in die Tat umzusetzen und eine belastbare, KI-gestützte Sicherheitsgrundlage für Ihr Unternehmen aufzubauen.

FAQ

Was sind die wichtigsten Punkte auf einer „Cloud-Sicherheitscheckliste“?

Eine vollständige Checkliste für die Cloud-Sicherheit sollte die Verbesserung der Konfiguration, die Durchsetzung von Richtlinien als Code, die kontinuierliche Einhaltung von Vorschriften, die Verwaltung von Geheimnissen und den Laufzeitschutz umfassen. Zu den wichtigsten Maßnahmen gehören die Verschlüsselung von Speichervolumes, die Einbettung von CIS/NIST-Richtlinien in Terraform- oder ARM-Vorlagen, die Integration von Security Gates in CI/CD-Pipelines, die Rotation von Anmeldeinformationen mit einer Tresorlösung und die Bereitstellung von Service-Mesh-MTLs zur Abwehr von Bedrohungen in Echtzeit.

Warum ist die Analyse von „Cloud-Sicherheitstrends“ für mein Unternehmen von entscheidender Bedeutung?

Wenn Sie Cloud-Sicherheitstrends verfolgen, können Sie neue Risiken wie Fehlkonfigurationen mehrerer Clouds, Fortschritte bei der vertraulichen Datenverarbeitung und Funktionen für prädiktive Analysen vorhersehen, sodass Sie Sicherheitsinvestitionen an zukünftigen Bedrohungslandschaften ausrichten und eine proaktive Abwehrhaltung aufrechterhalten können.

Welche einzigartigen Herausforderungen wirken sich auf „Sicherheit in Private Cloud“ -Umgebungen aus?

Bei der Sicherheit in privaten Cloud-Umgebungen sind Sie mit Lücken bei der Isolierung von Mandanten, einem maßgeschneiderten Hypervisor-Patch-Management und einem erhöhten Insider-Bedrohungspotenzial konfrontiert. Implementieren Sie softwaredefinierte Mikrosegmentierung, Hardware-Root-Of-Trust (TPM) und eine einheitliche SIEM-Integration, um diesen speziellen Risiken zu begegnen.

Wie kann ich meine „Security Private Cloud“ -Architektur stärken?

Um die Sicherheit der Private Cloud zu erhöhen, setzen Sie die Netzwerk-Mikrosegmentierung mit virtuellen Firewalls durch, überprüfen Sie die Hypervisor-Integrität mithilfe von TPM-Modulen und korrelieren Sie Protokolle über lokale und private Cloud-Workloads in Ihrem SIEM, um eine umfassende Transparenz und Reaktion auf Vorfälle zu gewährleisten.

Was unterscheidet „Cloud-Computing-Sicherheitsbedrohungen“ von herkömmlichen lokalen Risiken?

Cloud-Computing-Sicherheitsbedrohungen drehen sich um dynamische APIs, kurzlebige Workloads (container/serverlos) und das Modell der gemeinsamen Verantwortung. Im Gegensatz zu lokalen Angriffen, die sich auf physische oder Netzwerkverletzungen konzentrieren, nutzen Cloud-Bedrohungen Fehlkonfigurationen, IAM-Fehler und Sicherheitslücken auf Orchestrationsebene aus.

Welche „Cloud-Sicherheitsbedrohungen“ stellen 2026 das größte Risiko dar?

Zu den wichtigsten Sicherheitsbedrohungen in der Cloud gehören Datenschutzverletzungen durch falsch konfigurierten Speicher, Identitäts- und Zugriffsmanagement, die Kompromittierung von Docker-Images und Terraform-Modulen in der Lieferkette sowie neue KI/ML-Modelle oder Datenvergiftungsangriffe, die sich herkömmlicher Erkennung entziehen.

.avif)

.avif)