DevOps für Startups ist wie ein Wachstumsbeschleuniger. Richtig gemacht, macht es das Engineering zu einem Auslieferungsmotor das schneller versendet wird, mit weniger Zwischenfällen und vorhersehbaren Zeitplänen. Der globale DevOps-Markt wurde mit ca. bewertet 13,16 Milliarden US-Dollar im Jahr 2024 und wird voraussichtlich auf 81,14 Milliarden USD bis 2033, spiegelt ein markantes CAGR von 19,95% in den Jahren 2025—2033.

Die DevOps-Bereitstellungsgleichung läuft auf vier messbare Metriken hinaus:

- Vorlaufzeit für Änderungen — wie schnell der Code vom Commit zur Produktion übergeht.

- Häufigkeit der Bereitstellung — wie oft du sicher veröffentlichen kannst.

- Ausfallrate ändern — Prozentsatz der Veröffentlichungen, die zu Zwischenfällen führen.

- MTTR (Mittlere Wiederherstellungszeit) — wie schnell Sie sich von Ausfällen erholen.

Wenn dein Geschäftsziele sind an technische SLOs gebunden (Service Level Objectives) werden diese Zahlen zu direkten Hebeln für Umsatz, Kundenbindung und betriebliche Effizienz.

Kürzere Vorlaufzeiten bedeuten schnellere Feature-Releases. Niedrigere Ausfallraten bedeuten zufriedenere Benutzer und weniger nächtliche Brandschutzübungen.

Für ein klares Bild davon, wo Sie stehen, ziehen Sie eine DevOps-Dienste Prüfen Sie, bevor Sie große Änderungen vornehmen.

DevOps Best Practices, ein Startup-freundliches Reifegradmodell

Startups sollten nicht vom ersten Tag an versuchen, DevOps auf Unternehmensebene zu implementieren. Folgen Sie stattdessen einem progressiven Ansatz, der Sie vom manuellen Chaos zur automatisierten, beobachtbaren und sicheren Bereitstellung führt.

Wichtige Reifegrade:

- Level 0 — Manuelles Chaos

Builds werden auf lokalen Computern durchgeführt. Das Testen erfolgt ad hoc. Die Infrastruktur wird verwaltet, indem Sie in einer Cloud-Konsole herumklicken. Es gibt keine Überwachungs- oder strukturierten Sicherheitspraktiken. - Stufe 1 — Grundlegende Automatisierung

Builds werden in einem einfachen CI-Tool ausgeführt. Grundlegende Komponententests werden auf Pull-Requests ausgeführt. Einige Skripte werden zur Verwaltung der Infrastruktur verwendet. Eine minimale Überwachung ist vorhanden. - Stufe 2 — Kontinuierliche Lieferung

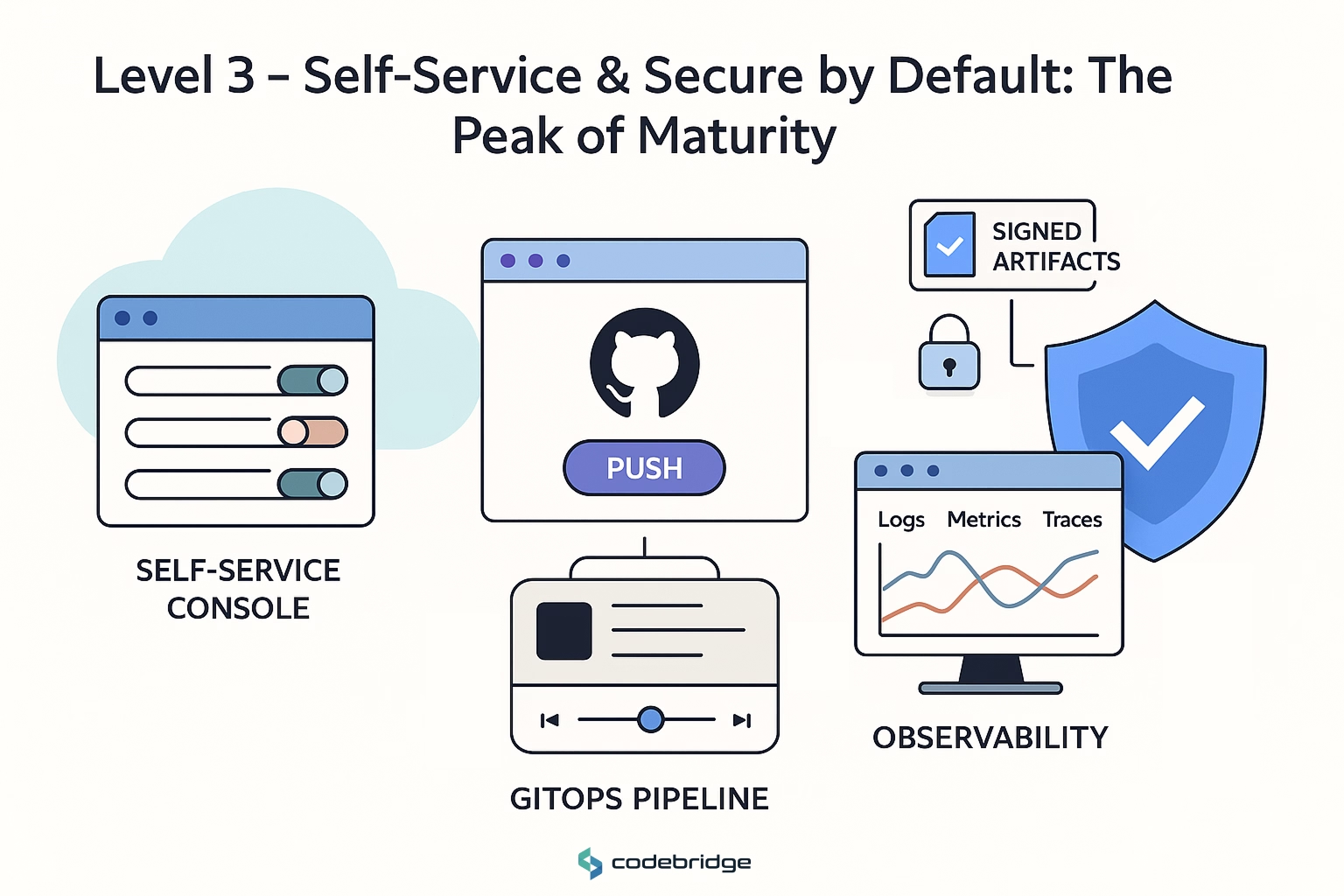

Eine CI/CD-Pipeline wird paritätisch in Staging- und Produktionsumgebungen bereitgestellt. Integrationstests sind automatisiert. Die Infrastruktur wird mit Tools wie Terraform oder Pulumi definiert. Überwachung und Alarmierung sind an SLOs gebunden. Sicherheitsscans werden allmählich Teil der Pipeline. - Level 3 — Standardmäßig Self-Service und Sicherheit

Entwickler können Bereitstellungen ohne Betriebsengpässe durchführen. Feature-Flags steuern Releases. Die Infrastruktur wird über GitOps verwaltet. Die Beobachtbarkeit erfolgt vollständig (Logs, Metriken, Traces). Zur Sicherheit gehören SBOMs, signierte Artefakte und IAM mit den geringsten Rechten.

Wenn Sie Ihre aktuellen Praktiken auf diese Ebenen abgleichen, können Sie realistische Ziele für 3 bis 6 Monate festlegen.

CI/CD-Pipeline, mit Zuversicht vom Commit zur Produktion

Ihre CI/CD-Pipeline ist die Herzschlag von DevOps-Implementierungsstrategien. Dadurch werden Code-Commits zuverlässig, schnell und sicher in kundenorientierte Funktionen umgewandelt.

Kernprinzipien für eine gesunde Pipeline:

- Entwicklung auf Trunk-Basis — Halten Sie Zweige kurzlebig (1—3 Tage). Führen Sie Änderungen häufig zusammen, um dauerhafte Divergenzen zu vermeiden.

- Erforderliche Prüfungen vor dem Zusammenführen — Automatisierte Builds, Tests, Linting und Sicherheitsscans.

- Etappen in der Pipeline — Erstellen → Testen → Verpacken → Bereitstellen → Verifizieren.

- Feature-Flaggen — Versenden Sie den Code hinter einem Schalter, damit Sie ihn sicher freigeben können.

- Progressive Lieferung — Verwenden Sie blaugrüne oder kanarische Bereitstellungen, um das Risiko zu verringern.

- Rollback-Plan — In der Lage sein, eine Änderung in Minuten, nicht in Stunden rückgängig zu machen.

CI/CD-Tools, die eine Überlegung wert sind:

- GitHub-Aktionen — Einfach für Teams, die bereits auf GitHub sind; hat einen großen Action-Marktplatz.

- GitLab CI — Git-, CI/CD- und Sicherheitsscans auf einer Plattform.

- Kreis CI — Bekannt für Geschwindigkeit und Parallelität; gut für Skalierungstests.

- Jenkins — Hochgradig anpassbar und ausgereift, erfordert jedoch kontinuierliche Wartung.

Empfohlene Veröffentlichungsfrequenz für Startups:

- MVP-Phase: 1—3 Bereitstellungen pro Woche.

- Wachstumsphase: Mindestens tägliche Einsätze.

- Skalierungsphase: Mehrere Bereitstellungen pro Tag oder bei Bedarf.

„Level 2“ ist in der Praxis Continuous Delivery. Das Team wird regelmäßig in einer Staging-Umgebung eingesetzt, die der Produktion entspricht. Die Infrastruktur wird über Infrastructure-as-Code-Tools wie Terraform oder Pulumi verwaltet. Automatisierte Integrationstests werden zusammen mit Komponententests ausgeführt. Die Überwachung umfasst nicht nur die Verfügbarkeit, sondern auch wichtige Leistungskennzahlen und Sicherheitsscans

Infrastruktur als Code und Cloud-Grundlagen

Für Startups, die skalieren wollen, ohne in manueller Infrastrukturarbeit zu ertrinken, Infrastruktur als Code (IaC) ist nicht verhandelbar. Es macht Umgebungen reproduzierbar, skalierbar und weniger fehleranfällig.

Kernprinzipien des modernen IaC für Startups:

- Umweltparität — Inszenierung und Produktion sollten nahezu identisch sein, um Überraschungen wie bei der Inszenierung zu vermeiden.

- Versionskontrolle für die Infrastruktur — Alle Infrastrukturdefinitionen befinden sich in Git, mit Peer-Reviews, bevor Änderungen vorgenommen werden.

- Politik als Code — Sicherheits- und Compliance-Regeln, die in den Bereitstellungsprozess eingebettet sind (z. B. keine öffentlichen S3-Buckets, IAM mit den geringsten Rechten).

- Automatisierte Bereitstellung — Das Onboarding einer neuen Umgebung sollte ein Befehl sein, kein zweitägiger manueller Prozess.

Grundlagen des GitOps-Workflows:

- Implementieren Sie Änderungen über Git-Merges, nicht durch manuelles Ausführen von Skripten.

- Verwenden Sie pullbasierte Bereitstellungen, damit Cluster und Umgebungen automatisch synchronisiert bleiben.

- Überwachen Sie die Konfiguration auf Abweichungen und machen Sie die Änderungen gegebenenfalls rückgängig.

Beliebte IaC-Tool-Optionen und ihre Startfähigkeit:

- Terraform — Ausgereifter Multi-Cloud-Support, riesiges Anbieter-Ökosystem, deklarative Syntax. Ideal für die meisten Startups.

- Pulumi — Ermöglicht die Definition der Infrastruktur in echten Programmiersprachen (TypeScript, Python, Go). Ideal für Teams, die vorhandene Entwicklungsfähigkeiten wiederverwenden möchten.

- Wolkenbildung — AWS-nativ, eng integriert, aber weniger portabel auf andere Clouds. Gut für reine AWS-Geschäfte.

Container und Kubernetes für Startups

Container können Bereitstellungen beschleunigen, die Konsistenz verbessern und die Portabilität ermöglichen. Kubernetes ist jedoch nicht immer der Ausgangspunkt für ein kleines Team; die Einführung sollte getrieben von den tatsächlichen Skalierungsanforderungen.

Wann sollten Container eingeführt werden:

- Sie benötigen konsistente Umgebungen von der lokalen Umgebung bis zur Produktion.

- Ihre App muss zwischen Diensten ohne vollständige VMs isoliert werden.

- Sie planen, über eine einzelne monolithische App hinaus zu skalieren oder Microservices hinzuzufügen.

Startfreundliche Optionen für die Container-Orchestrierung:

- Amazon ECS — Einfach, von AWS verwaltet, gut für kleine Teams.

- AWS App Runner — Abstrakt den Großteil der Container-Komplexität, ideal für MVPs.

- Google Cloud ausführen — Ähnlich wie App Runner, skaliert von Null an.

- EKS/GKE — Vollständig verwaltete Kubernetes-Cluster, besser für Teams mit internen Betriebskenntnissen.

Bewährte Methoden für den Einsatz von Container/K8S in Startups:

- Benutzen ephemere Umgebungen um jede PR zu testen.

- Set Ressourcenbegrenzungen um lauten Nachbarproblemen vorzubeugen.

- Aktiviere horizontale Pod-Autoskalierung (HPA) früh, um Verkehrsspitzen zu bewältigen.

- Manifeste verwalten mit Helm oder Kustomize um sie TROCKEN zu halten.

SRE und Beobachtbarkeit, Zuverlässigkeit ohne Verlangsamung

Ausleihen Standortzuverlässigkeitstechnik (SRE) Praktiken helfen Startups, Chaos zu vermeiden, wenn sie wachsen, ohne die Prozesse so schwer zu machen, dass sie Innovationen verlangsamen.

Wichtige Praktiken zur Umsetzung:

- SLOs (Service Level Objectives) — Definieren Sie messbare Zuverlässigkeitsziele (z. B. „99,9% Verfügbarkeit für die Checkout-API“).

- Fehlerbudgets — Akzeptiere kleine Fehler, um Features schneller auszuliefern, aber pausiere Releases, wenn die Zuverlässigkeit unter das Ziel fällt.

- Vollständiger Observability-Stack — Logs, Metriken und Traces, die aus allen Umgebungen gesammelt wurden.

- Synthetische Schecks — Simulieren Sie Benutzererfahrungen, um Probleme zu erkennen, bevor Kunden es tun.

- Vorfall-Runbooks — Schrittweise Anleitungen für den Umgang mit bekannten Fehlerszenarien.

Metriken, die Sie in Ihrem DevOps-Reporting überwachen sollten:

- Vorlaufzeit für Änderungen.

- Häufigkeit der Bereitstellung.

- Ändern Sie die Ausfallrate.

- MTTR (Mittlere Wiederherstellungszeit).

DevSecOps, Sicherheit in die Pipeline integrieren

Für wachsende Startups Sicherheit darf kein nachträglicher Gedanke sein. DevSecOps integriert es in jede Phase der Bereitstellung und verhindert so, dass Sicherheitslücken von der Übertragung bis zur Produktion reichen.

Wichtige DevSecOps-Praktiken, die frühzeitig eingeführt werden sollten:

- Automatisierte Sicherheitsscans in CI/CD

- SAST (Statische Anwendungssicherheitstests) für Code-Schwachstellen vor der Bereitstellung.

- DAST (Dynamisches Testen der Anwendungssicherheit) für das Laufzeitverhalten.

- SCA (Analyse der Softwarezusammensetzung) um Abhängigkeiten von Drittanbietern zu überprüfen.

- Verwaltung von Geheimnissen

- Speichern Sie Schlüssel, Token und Passwörter in einem Tresor (z. B. HashiCorp Vault, AWS Secrets Manager).

- Automatisieren Sie die Schlüsselrotation.

- Setzen Sie IAM-Richtlinien mit den geringsten Rechten durch.

- Sicherheit der Lieferkette

- Signieren und verifizieren Sie alle Build-Artefakte.

- Pflegen Sie eine Software-Stückliste (SBOM).

- Verwenden Sie Herkunftsmetadaten, um sicherzustellen, dass der Code aus vertrauenswürdigen Quellen stammt.

Kosten und Effizienz, FinOps für DevOps-Führungskräfte

Wenn die Infrastruktur wächst, können die Cloud-Rechnungen außer Kontrolle geraten. FinOps bringt finanzielle Rechenschaftspflicht in technische Entscheidungen ein.

FinOps-Taktiken für Startups:

- Dashboards zu Stückkosten

- Verfolgen Sie die Kosten pro Anfrage, pro aktivem Benutzer oder pro Transaktion.

- Richten Sie Budgetwarnungen ein, die an Nutzungsspitzen gebunden sind.

- Optimieren Sie die Ressourcenzuweisung

- Passen Sie die Größe von Instances und Containern entsprechend der tatsächlichen Nutzung an.

- Verschieben Sie kalte Daten auf günstigere Speicherebenen.

- Verwenden Sie CDN-Caching, um die Gebühren für ausgehenden Datenverkehr zu reduzieren.

- Festschreiben Sie die Berichterstattung auf der Grundlage von SLOs, nicht auf Vermutungen

- Verwenden Sie AWS-Sparpläne oder Reserved Instances nur für Workloads mit vorhersehbarer Nachfrage.

- Vermeiden Sie es, zu viele Ressourcen in Anspruch zu nehmen, nur um Rabatte zu verfolgen.

Organisation und Plattform, von Ad-hoc-Operationen bis hin zur Plattformentwicklung

Wenn Teams wachsen, wird das Plattform-Engineering zu einem Kraftmultiplikator. Anstatt dass jedes Team die Pipelines neu erfindet, sollten Sie eine gemeinsam genutzte Self-Service-Infrastruktur einrichten.

Wichtige Bausteine einer internen Plattform:

- Goldene Wege — Vorab genehmigte, dokumentierte Möglichkeiten zum problemlosen Erstellen, Testen und Bereitstellen von Diensten.

- Internes Entwicklerportal — Ein Ort für Servicedokumente, Vorlagen, Anmeldeinformationen und Überwachungs-Dashboards.

- Self-Service-Umgebungen — Entwickler können Testumgebungen ohne Ops-Tickets hochfahren und wieder abbauen.

- SLAs für die Plattform — Setzen Sie sich für Verfügbarkeit, Support-Reaktionszeiten und Zuverlässigkeit der Bereitstellung interner Tools ein.

0—30 Tage: Gründung

- Beurteilen Sie Ihren aktuellen DevOps-Reifegrad.

- Wählen und konfigurieren Sie ein CI/CD-Tool.

- Definieren Sie SLOs und beginnen Sie mit der Verfolgung von DORA-Metriken.

- Bootstrap-Infrastruktur als Code für Kernumgebungen.

31—60 Tage: Erweiterung

- Implementieren Sie GitOps-Workflows für Bereitstellungen.

- Fügen Sie Beobachtbarkeit hinzu: Logs, Metriken, Traces und Verfügbarkeitsprüfungen.

- Führen Sie Feature-Flags für sicherere Releases ein.

- Aktivieren Sie automatische Sicherheitsscans in CI/CD.

61—90 Tage: Optimierung

- Containerisieren Sie Workloads dort, wo es Sinn macht.

- Starten Sie Kosten-Dashboards und Budgetwarnungen.

- Erstellen Sie „Goldene Pfade“ -Vorlagen für neue Dienste.

- Überprüfen und verfeinern Sie SLOs auf der Grundlage der beobachteten Leistung.

Toolchains, die funktionieren (eigensinnig, aber flexibel)

Anstatt dem neuesten glänzenden Tool hinterherzujagen, erstellen Sie ein zusammenhängender, wartbarer Stack:

- Starterphase — GitHub Actions oder GitLab CI, Terraform für IaC, Lightweight Monitoring (Grafana/Prometheus), Container-Registry.

- Wachstumsphase — GitOps (ArgoCD oder Flux), Kubernetes (verwalteter Dienst wie EKS/GKE/AKS), vollständige Observability-Suite (Datadog, New Relic), zentralisierter Geheimtresor.

- Stufe skalieren — Engagiertes Plattformteam, internes Entwicklerportal (Backstage), fortschrittliche Sicherheitstools (Snyk, Trivy), automatisierte Kostenkontrolle (CloudHealth).

Häufige Fallstricke und wie man sie vermeidet

- Zu früh zu viel automatisieren — Beginnen Sie mit dem, was für die Geschwindigkeit und Zuverlässigkeit der Bereitstellung entscheidend ist, bevor Sie die Automatisierung überall skalieren.

- Ausbreitung der Plattform — Vermeiden Sie die Einführung mehrerer sich überschneidender Tools ohne klare Verantwortlichkeit.

- Überspringen von Vorfallrezensionen — Jeder Ausfall sollte zu verbesserten Prozessen und Werkzeugen führen.

- Kein Rollback-Plan — Canary- und Blue-Green-Bereitstellungen sind ohne getestete Rollbacks nutzlos.

- Die Sicherheitsvorkehrungen wurden spät angefahren — Integrieren Sie das Scannen und die Verwaltung von Geheimnissen von Anfang an.

- Unkontrollierbare Cloud-Kosten — Kombinieren Sie FinOps-Praktiken mit technischen KPIs.

Endgültiges Fazit

Eine starke DevOps-Grundlage kann Verkürzen Sie die Lieferzeiten, verbessern Sie die Zuverlässigkeit und skalieren Sie Ihr Startup ohne Chaos.

Unser Team hilft Startups dabei, ihren aktuellen Reifegrad einzuschätzen, die richtigen Tools auszuwählen und Best Practices umzusetzen, die auf ihre Wachstumsphase zugeschnitten sind. Buche eine kostenlose Beratung um noch heute mit Ihrem 30/60/90-Tage-Rollout zu beginnen.

FAQ

Was ist eine DevOps-Implementierung?

Die DevOps-Implementierung ist der Prozess der Integration von Entwicklungs- und Betriebsteams, um die Zusammenarbeit zu verbessern, Arbeitsabläufe zu automatisieren und die Softwarebereitstellung zu beschleunigen. Durch die Einführung von DevOps-Praktiken können Startups schnellere Releases, weniger Fehler und eine bessere Abstimmung zwischen Geschäftszielen und technischer Ausführung erzielen.

Warum ist die DevOps-Implementierung wichtig für wachsende Startups?

Für wachsende Startups hilft die DevOps-Implementierung dabei, den gesamten Produktlebenszyklus zu optimieren. Sie reduziert Engpässe zwischen Entwicklern und Betrieb, verkürzt die Bereitstellungszyklen und sorgt für schnellere Feedback-Schleifen. Diese Agilität ermöglicht es Startups, schneller zu innovieren und effizient zu skalieren, ohne die Produktstabilität zu beeinträchtigen.

Was sind die wichtigsten Schritte für eine erfolgreiche DevOps-Implementierung?

Zu den wesentlichen Schritten der DevOps-Implementierung gehören:

- Bewertung der aktuellen Arbeitsabläufe und Lücken zu identifizieren.

- Aufbau einer Kultur der Zusammenarbeit zwischen Dev- und Ops-Teams.

- Automatisierung von CI/CD-Pipelines für eine schnellere Codezustellung.

- Implementierung von Überwachungs- und Feedbacksystemen.

- Kontinuierlich iterieren um Prozesse zu verfeinern.

Diese Schritte helfen Startups, reibungslos auf ein DevOps-getriebenes Modell umzusteigen.

Welche Tools eignen sich am besten für die DevOps-Implementierung in Startups?

Die besten Tools für DevOps-Implementierung beinhalten:

- CI/CD: Jenkins, GitHub-Aktionen, GitLab CI

- Containerisierung: Docker, Kubernetes

- Überwachung: Prometheus, Grafana

- Wolke: AWS, Azure, Google Cloud

Die Verwendung dieser Tools ermöglicht Automatisierung, Skalierbarkeit und Sichtbarkeit in Echtzeit — Schlüsselfaktoren für das Wachstum von Startups.

Vor welchen Herausforderungen stehen Startups bei der DevOps-Implementierung?

Zu den häufigsten Herausforderungen bei der DevOps-Implementierung gehören der Mangel an qualifizierten Ingenieuren, der Widerstand gegen Prozessänderungen und unzureichende Automatisierung. Startups können diese Probleme lösen, indem sie klein anfangen, sich auf den kulturellen Wandel konzentrieren und verwaltete DevOps-Services nutzen, um Qualifikationslücken während des Übergangs zu schließen.

Wie wirkt sich die DevOps-Implementierung auf die Produktqualität und die Liefergeschwindigkeit aus?

Bei effektiver Ausführung führt die DevOps-Implementierung zu einer höheren Produktqualität und einer schnelleren Lieferung. Die kontinuierliche Integration gewährleistet die frühzeitige Erkennung von Fehlern, während automatisierte Tests und Bereitstellungen die Ausfallzeiten reduzieren. Auf diese Weise können Startups Updates häufiger veröffentlichen und in Echtzeit auf Benutzerfeedback reagieren.

.avif)

.avif)